A veces veo artículos de noticias que dicen que alguien era sospechoso de un delito, por lo que la policía obtuvo su historial de búsqueda y encontró varios términos de búsqueda de Google, etc.

¿Cuáles son las posibles formas en que pueden hacerlo?

Entiendo que si obtienen acceso físico a la PC (con una orden de registro o algún otro proceso), pueden verificar el historial si es almacenado en la unidad, pero ¿hay alguna otra forma?

¿Es posible que los ISP tengan acceso a ese tipo de información? Tengo entendido que cualquier cosa sobre SSL no es fácil de descifrar a menos que haya algún tipo de ataque MITM.

Aparte de obtener acceso físico a los registros en la máquina, ¿qué otras formas son posibles? ¿Usar un Tor ¿El navegador evita estas otras formas?

Respuesta

¿Cuáles son las formas posibles ¿Pueden hacer eso?

Las principales formas en que la policía puede obtener registros de búsqueda son:

-

Mirando historial del navegador local en la computadora del sospechoso (como mencionaste).

-

Exigir registros de conexión al ISP, revelando qué sitios se han visitado.

-

Exigir registros de conexión de los sitios que ha visitado.

-

Exigir registros de búsqueda de motores de búsqueda, como Google.

¿Es posible que los ISP tengan acceso a ese tipo de información? Tengo entendido que cualquier cosa sobre SSL no es fácil de descifrar a menos que haya algún tipo de ataque MITM.

TLS cifra el tráfico web, sin embargo, aún necesita para conocer la dirección IP y el dominio para poder conectarse a un sitio web a través de HTTPS, y esta información se envía de forma clara. Cuando se conecta a este sitio, por ejemplo, su ISP ve la dirección IP de stackexchange.com, y SNI también regala el subdominio (security). Sin embargo, su ISP no sabrá exactamente qué páginas ha visto. Consulte otra pregunta para obtener más información sobre qué protege exactamente TLS. Más específicamente:

https://subdomain.example.com/some/path?with=stuff | visible to ISP | encrypted | Si subdomain.example.com es incriminatorio, entonces TLS no lo protegerá. Si el resto de la URL es incriminatorio, TLS lo protegerá de la intromisión del ISP pero no lo protegerá si una orden judicial exige los registros de conexión de example.com. Solo un anónimo Una red, como Tor, puede ayudar a prevenir esto al disociar su IP real de la IP que se conecta a los sitios web.

¿El uso de un navegador Tor previene estos ¿otras formas?

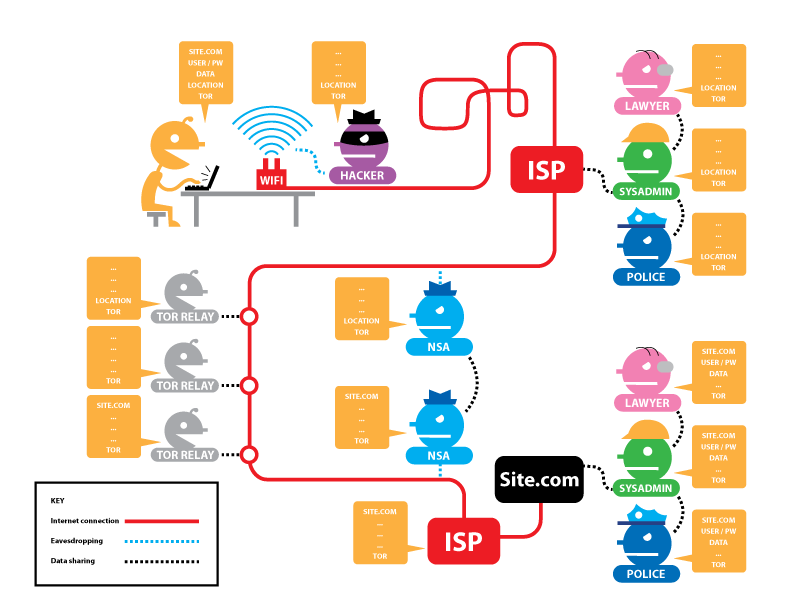

Sí, el navegador Tor evita este tipo de espionaje porque todo lo que hay entre tú y el nodo de salida está encriptado. El EFF tiene una gran explicación de Tor y HTTPS . Cuando use ambos, puede usar este diagrama para ver exactamente qué diferentes adversarios pueden ver y desde qué posición cuando usa Tor y HTTPS juntos. Es útil usar esto para desarrollar su modelo de amenaza.

El diagrama se ve un poco diferente si estás usando Tor sin HTTPS. Si bien Tor aún evita que su ISP vea algo más que el hecho de que está usando Tor, el nodo de salida podrá leer el tráfico (pero no puede decir de dónde vino). Esto puede ser un problema si envía credenciales confidenciales a través de Tor a un sitio web sin usar HTTPS. Consulte el enlace EFF para ver una versión interactiva del diagrama donde puede alternar el estado de Tor y HTTPS.

Una cosa importante para recordar es que Tor es solo una herramienta y, como todas las herramientas, puede usar está mal. No te ayudará si te equivocas y publica amenazas de bomba en tu escuela mientras eres el único usuario de Tor en ese momento. Del mismo modo, Tor no evita que revele PII accidentalmente.