Někdy se mi stávají novinové články, které říkají, že někdo byl podezřelý z trestného činu, takže policie získala historii vyhledávání a našla různé vyhledávací dotazy Google atd.

Jaké jsou možné způsoby, jak to mohou udělat?

Chápu, že pokud získají fyzický přístup k počítači (s příkazem k prohlídce nebo jiným procesem), mohou zkontrolovat historii, pokud je uložené na jednotce, ale existuje nějaký jiný způsob?

Je možné, aby poskytovatelé internetu měli přístup k tomuto druhu informací? Chápu, že nic přes SSL není snadné dešifrovat, pokud nedojde k nějakému útoku MITM.

Jaké jiné způsoby než získání fyzického přístupu k protokolům na stroji jsou možné? Je použití Tor Prohlížeč brání těmto dalším způsobům?

Odpověď

Jaké jsou možné způsoby mohou to udělat?

Hlavní způsoby, jak může policie získat záznamy o vyhledávání, jsou:

-

Podíváme se na historie místního prohlížeče v počítači podezřelého (jak jste uvedli).

-

Vyžadování protokolů připojení od poskytovatele internetových služeb, které odhalí, jaké stránky byly navštíveny.

-

Požadování záznamů o připojení z webů, které jste navštívili.

-

Požadování záznamů o vyhledávání z vyhledávačů, jako je Google.

Je možné, aby poskytovatelé internetu měli přístup k tomuto druhu informací? Chápu, že nic přes SSL není snadné dešifrovat, pokud nedojde k nějakému útoku MITM.

TLS šifruje webový provoz, stále však potřebujete znát IP adresu a doménu za účelem připojení k webu přes HTTPS a tyto informace se odesílají jasně. Když se například připojujete k tomuto webu, váš ISP vidí IP adresu stackexchange.com a SNI také rozdává subdoménu (security). Váš ISP však nebude přesně vědět, jaké stránky jste si prohlíželi. Viz další otázka pro více informací o tom, co přesně TLS chrání. Přesněji:

https://subdomain.example.com/some/path?with=stuff | visible to ISP | encrypted | Pokud subdomain.example.com je usvědčující, pak vás TLS neochrání. Pokud je usvědčující zbytek adresy URL, pak vás TLS ochrání před snoopováním ISP, ale ne vás ochrání, pokud soudní příkaz požaduje protokoly o připojení example.com. Pouze anonymit Síť, jako je Tor, vám může zabránit tím, že oddělí vaši skutečnou IP od IP, které se připojuje k webům.

Zabraňuje použití prohlížeče Tor těmto jinými způsoby?

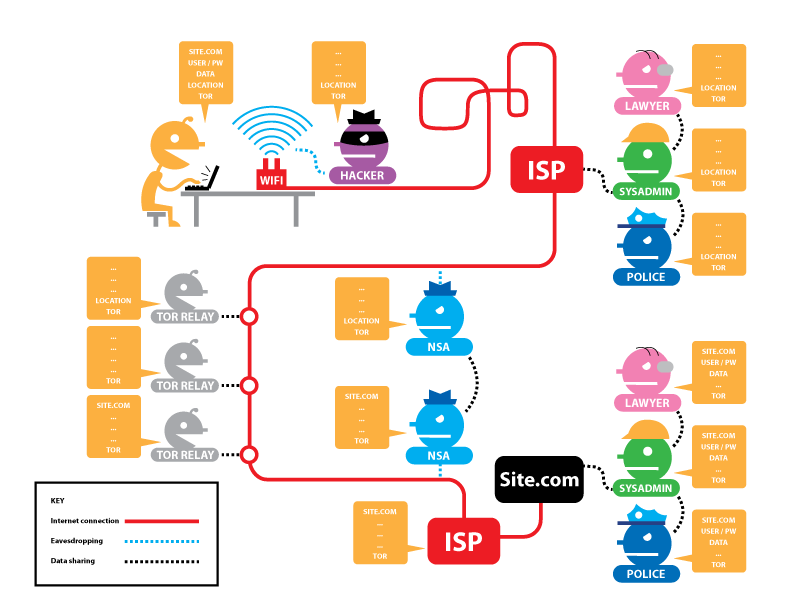

Ano, prohlížeč Tor tomuto typu čmuchání brání, protože vše mezi vámi a výstupním uzlem je šifrováno. EFF má skvělé vysvětlení Tor a HTTPS . Při použití obou můžete pomocí tohoto diagramu přesně vidět, co různí protivníci dokážou vidět a z jaké pozice, když společně používáte Tor a HTTPS. Je užitečné toto použít k vývoji vašeho modelu ohrožení.

Diagram vypadá trochu jinak, pokud používáte Tor bez HTTPS. Zatímco Tor stále brání vašemu ISP v tom, aby viděl něco jiného než skutečnost, že používáte Tor, výstupní uzel bude schopen číst provoz (ale nedokáže zjistit, odkud pochází). To může být problém, pokud zadáváte citlivá pověření přes Tor na web bez použití HTTPS. Podívejte se na odkaz EFF a podívejte se na interaktivní verzi diagramu, kde můžete přepínat stav Tor a HTTPS.

Je třeba si uvědomit, že Tor je pouze nástroj a stejně jako všechny nástroje můžete použít špatně. Nepomůže vám, když se ve své škole zblázníte a pošlete bombové hrozby , když jste v té době jediným uživatelem Tor. Stejně tak vám Tor nezabrání v náhodném odhalení PII.