Pokud blokuji IP, může útočník blokování obejít tak, že si vezme novou IP nebo použije proxy. Je možné provést zákaz na základě MAC adresy? Chci blokovat na úrovni webového serveru, aby nechtění uživatelé nevytvářeli zbytečný provoz na webu.

Je adresa MAC odesílána jako součást požadavku HTTP?

Komentáře

- Ptáte se konkrétně na blokování požadavků HTTP na webovém serveru? filtrování přístupu k bodu wifi? jiný druh sítě? Otázka není příliš jasná.

- @Avid: Ano Požadavek HTTP na webovém serveru

- Můžete blokovat na základě adresy MAC, ale nedokážu si ' představit, jak by to pomohlo vy. MAC adresa by byla adresa vašeho vlastního routeru. MAC adresy jsou věcí LAN, nikoli věcí internetu.

- @fabianhjr: Hotovo 🙂

Odpověď

Ne, adresa MAC se na záhlaví neposílá. Možná budete chtít zkontrolovat: https://panopticlick.eff.org/

Odpovědět

Stručně je odpověď no , obvykle nemůžete blokovat na základě MAC adresy. A pokud byste mohli, bylo by to k ničemu. Abyste pochopili proč, musíte něco vědět nebo dva o tom, jak funguje internet.

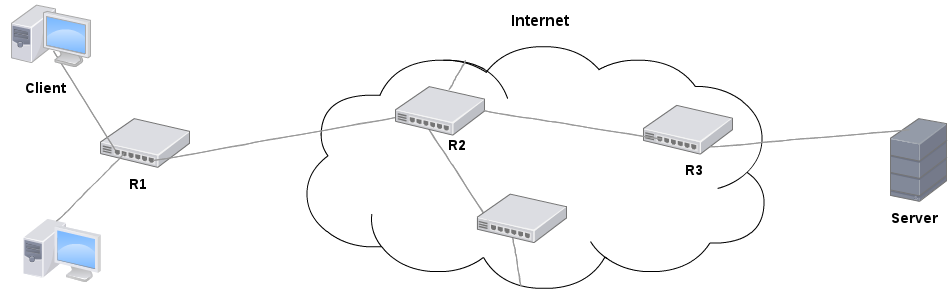

Komunikace mezi zařízeními se běžně provádí prostřednictvím ethernetového protokolu (wiki) , a to i přes zdroj a cíl při identifikaci pomocí IP se skutečná komunikace provádí podle MAC. Představte si následující síť:

Pokud chce klient odeslat na server paket, nejprve zkontroluje, zda je server ve stejné podsíti. Server má IP 10.x a klient 192.168. x IP. Klient ji poté v naději pošle na svůj router R1 bude jej moci přeposlat na místo určení. Balíček obsahuje:

Source IP: 192.168.1.100 (belongs to: Client) Destination IP: 10.1.1.1 (belongs to: Server) Source MAC: 01:01:01:02:02:02 (belongs to: Client) Destination MAC: 02:01:01:02:02:02 (belongs to: R1) Pak R1 je jako „Ach, ta IP je někde na internetu“. Změní zdrojovou IP na veřejnou IP (aby server mohl odeslat paket zpět) a předá ji R2. Paket nyní obsahuje:

Source IP: 172.16.1.1 (public IP from R1) Destination IP: 10.1.1.1 (belongs to: Server) Source MAC: 02:01:01:02:02:02 (belongs to: R1) Destination MAC: 03:01:01:02:02:02 (belongs to: R2) Jak vidíte, cílová IP se nemění, ale MAC adresy se mění pokaždé, když je přeposláno (o router) na základě toho, ke kterému routeru je předáván a ze kterého routeru pochází.

Do budoucna nebude R2 manipulovat s žádnou z IP adres, jako je R1 udělal, protože to není router NAT (jako většina spotřebitelů). R2 pouze předá paket.

Nakonec server uvidí pouze MAC adresu z R3. Aby komunikace fungovala, je to kromě původní IP adresy z R1 vše, co potřebujete vědět. (Když se paket odpovědi vrátí na R1, ostatní věci zajistí, aby si paket našel cestu ke klientovi.) Pokud chcete vědět, proč ne veškerá komunikace probíhá jednoduše na bázi MAC, podívejte se na tuto otázku na serveru default .

Jedna výjimka z této nastává, když je klient ve stejné síti LAN jako server. Jak jsem již zmínil, klient nejprve porovná svoji podsíť IP a cíl. Pokud je to stejné (např. 192.168.1.101 a 192.168.1.44, je-li v podsíti / 24), je komunikace založena na adrese MAC. Klient vysílá zprávu v síti LAN a žádá o MAC příslušející k serveru „a poté jej odešlete na tento MAC. Paket bude stále obsahovat cílovou adresu IP, ale mezi nimi není žádný směrovač. (Může existovat, ale pak bude fungovat jako přepínač nebo rozbočovač, nikoli jako směrovač.) Ale pravděpodobně to není scénář, který jste měli na mysli.

Pokud byste mohli určit MAC, , bylo by to docela velké narušení soukromí. Vzhledem k tomu, že vás vaše MAC adresa pravděpodobně identifikuje jedinečně na celém světě, reklamní sítě by neměly problém vás sledovat, a to i bez sledování cookie nebo jiných metod.

Blokování útočník pomocí MAC by byl stejný jako blokování pomocí cookie , protože je řízen klientem. V současné době se to téměř nikdy nezměnilo, protože k tomu téměř nikdy není důvod, ale pokud byste mohli určit a blokovat útočníka pomocí MAC, mohl by to jednoduše změnit. Aby bylo možné směrovat, musí být adresy IP globálně rozpoznány, ale MAC tento problém nemá.

Útočník by také mohl blokovat klienty, jejichž MAC zná, spoofováním této MAC adresy a následným spuštěním blokování. Kdokoli skutečně použije tuto MAC adresu, bude mít zakázáno tuto službu používat.

Závěr: Pokud by to bylo možné, bylo by to neefektivní a při zavedení chyby zabezpečení DoS, ale protože nemůžete zajistit, aby klient poslal MAC spolu s hlavičkami HTTP nebo tak něco, mimo vnější LAN to prostě není možné.

Odpovědět

Zdrojové adresy MAC (vrstva 2) zobrazují pouze poslední směrovač pro přeposílání paketu.

Komentáře

- Jako dodatek: někdy poskytovatelé ISP ' s omezují počet uživatelů na jeden nebo několik koncové body. Lze to však snadno obejít nastavením interního routeru nebo změnou adresy MAC, jak řekl @AviD.

Odpovědět

Nejsem si jistý, na co tato otázka odkazuje – blokování požadavků HTTP na webovém serveru? filtrování přístupu k bodu wifi? brány firewall a směrování?

Ale bez ohledu na to, zda můžete nebo nelze blokovat na základě adresy MAC, lepší otázkou je měli byste blokovat.

A jednoduchá odpověď je: Ne .

Jednoduše řečeno, adresy MAC lze snadno měnit a / nebo spoofovat a mají úplnou kontrolu nad koncovým uživatelem (dobře, téměř zcela ). Takže nemá smysl pokoušet se na základě toho implementovat jakýkoli typ kontroly.

Komentáře

- Jak můžete změnit MAC Adresa bez změny síťové karty?

- @Geek – adresu MAC je možné změnit pomocí softwaru, který závisí na operačním systému. Například v systému Windows existuje klíč registru, který obsahuje adresu MAC, na * nix se provádí pomocí příkazu " ifconfig ". Některé karty však umožňují změnit samotnou hardwarovou adresu.

- @Geek: Většina síťových karet podporuje ruční nastavení falešné adresy. Tj. " Spravovaná adresa ". V závislosti také na nastavení OS.

Odpovědět

ano, můžete. Použít přístupový seznam pro Mac na přepínači …

Komentáře

- Přečtěte si celou otázku. Vaše odpověď se týká sítě LAN, ale pomocí tohoto přepínače nemůžete ' pouze zablokovat libovolnou adresu MAC na světě. Tohle již byla zahrnuta v mé odpovědi.