Wenn ich eine IP blockiere, kann der Angreifer den Block umgehen, indem er eine neue IP verwendet oder einen Proxy verwendet. Ist es möglich, ein Verbot basierend auf der MAC-Adresse vorzunehmen? Ich möchte auf Webserverebene blockieren, damit unerwünschte Benutzer keinen unnötigen Datenverkehr zur Site erzeugen.

Wird die MAC-Adresse als Teil einer HTTP-Anforderung gesendet?

Kommentare

- Fragen Sie speziell nach dem Blockieren von HTTP-Anforderungen auf dem Webserver, dem Filtern des Zugriffs auf einen WLAN-Punkt oder einer anderen Art von Netzwerk? Die Frage ist nicht sehr klar.

- @Avid: Ja HTTP-Anfrage auf dem Webserver

- Sie können basierend auf der MAC-Adresse blockieren, aber ich kann mir ' nicht vorstellen, wie das helfen würde Sie. Die MAC-Adresse wäre die Ihres eigenen Routers. MAC-Adressen sind eine LAN-Sache, keine Internet-Sache.

- @fabianhjr: Fertig 🙂

Antwort

Nein, die MAC-Adresse wird nicht in den Headern gesendet. Möglicherweise möchten Sie Folgendes überprüfen: https://panopticlick.eff.org/

Antwort

Kurz lautet die Antwort nein , Sie können normalerweise nicht basierend auf der MAC-Adresse blockieren. Und wenn Sie könnten, wäre es nutzlos. Um zu verstehen, warum, müssen Sie etwas wissen oder Zwei Informationen zur Funktionsweise des Internets.

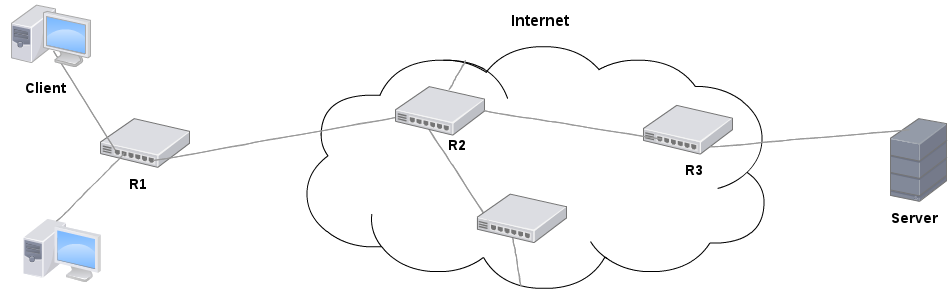

Die Kommunikation zwischen Geräten erfolgt üblicherweise über das Ethernet-Protokoll (Wiki) und trotz Quelle und Ziel Die tatsächliche Kommunikation erfolgt per MAC. Stellen Sie sich das folgende Netzwerk vor:

Wenn der Client ein Paket an den Server senden möchte, prüft er zunächst, ob sich der Server im selben Subnetz befindet. Nein, der Server hat eine 10.x-IP und der Client eine 192.168. x IP. Der Client sendet es dann an seinen Router R1 in der Hoffnung, dass es kann es an das Ziel weiterleiten. Das Paket enthält:

Source IP: 192.168.1.100 (belongs to: Client) Destination IP: 10.1.1.1 (belongs to: Server) Source MAC: 01:01:01:02:02:02 (belongs to: Client) Destination MAC: 02:01:01:02:02:02 (belongs to: R1) Dann ist R1 wie „Oh, diese IP ist irgendwo im Internet“. Es ändert die Quell-IP in die öffentliche IP (damit der Server ein Paket zurücksenden kann) und leitet es an R2 weiter. Das Paket enthält jetzt:

Source IP: 172.16.1.1 (public IP from R1) Destination IP: 10.1.1.1 (belongs to: Server) Source MAC: 02:01:01:02:02:02 (belongs to: R1) Destination MAC: 03:01:01:02:02:02 (belongs to: R2) Wie Sie sehen, ändert sich die Ziel-IP nicht, aber die MAC-Adressen ändern sich jedes Mal, wenn sie weitergeleitet werden (durch a Router) basierend darauf, an welchen Router es weitergeleitet wird und von welchem Router es stammt.

Wenn Sie vorwärts gehen, manipuliert R2 keine der IPs wie R1 hat dies getan, weil es sich nicht um einen NAT-Router handelt (wie es die meisten Verbraucher getan haben). R2 leitet das Paket lediglich weiter.

Am Ende kann der Server nur die MAC-Adresse von R3 sehen. Damit die Kommunikation funktioniert, ist dies alles, was er wissen muss, außer der ursprünglichen IP von R1. (Wenn ein Antwortpaket bei R1 zurückkommt, stellen andere Dinge sicher, dass das Paket den Weg zum Client findet.) Wenn Sie wissen möchten, warum nicht die gesamte Kommunikation einfach auf MAC basiert, Schauen Sie sich diese Frage bei Serverfehler an.

Eine Ausnahme von dieser ist, wenn sich der Client im selben LAN wie der Server befindet. Wie bereits erwähnt, vergleicht der Client zunächst das IP-Subnetz von sich selbst und das Ziel. Wenn es dasselbe ist (z. B. 192.168.1.101 und 192.168.1.44 in einem / 24-Subnetz), basiert die Kommunikation auf der MAC-Adresse. Der Client sendet eine Nachricht im LAN und fragt nach dem zum Server gehörenden MAC „s IP, und senden Sie es dann an diesen MAC. Das Paket enthält weiterhin die Ziel-IP, zwischen beiden befindet sich jedoch kein Router. (Möglicherweise, aber dann fungiert es als Switch oder Hub, nicht als Router.) Dies ist jedoch wahrscheinlich nicht das Szenario, an das Sie gedacht haben.

Wenn Sie den MAC ermitteln könnten, , wäre dies eine ziemlich große Verletzung der Privatsphäre. Da Ihre MAC-Adresse Sie weltweit eindeutig identifiziert, können Werbenetzwerke Sie auch ohne Tracking-Cookies oder andere Methoden problemlos verfolgen.

Blockieren Ein Angreifer von MAC würde ihn / sie durch das Cookie blockieren, da es vom Client gesteuert wird. Derzeit wird es fast nie geändert, da es fast nie einen Grund dafür gibt. Wenn Sie jedoch einen Angreifer anhand des MAC ermitteln und blockieren könnten, könnte er dies einfach ändern. Eine IP-Adresse muss global erkannt werden, um routingfähig zu sein, aber ein MAC Dieses Problem tritt nicht auf.

Außerdem kann ein Angreifer Clients blockieren, deren MAC er kennt, indem er diese MAC-Adresse fälscht und dann die Blockierung auslöst. Wer diese MAC-Adresse wirklich verwendet, darf den Dienst nicht nutzen.

Fazit: Wenn es möglich wäre, wäre es ziemlich ineffektiv und würde zwar eine DoS-Schwachstelle einführen, aber Da Sie den Client nicht dazu bringen können, den MAC zusammen mit HTTP-Headern oder Ähnlichem zu senden, ist dies außerhalb desselben LANs einfach nicht möglich.

Antwort

Quell-MAC-Adressen (Schicht 2) zeigen nur den letzten Router an, um das Paket weiterzuleiten.

Kommentare

- Als Ergänzung: Manchmal beschränken ISPs ' die Benutzermenge auf einen oder mehrere Endpunkte. Dies kann jedoch leicht umgangen werden, indem ein interner Router eingerichtet oder, wie @AviD gesagt hat, die MAC-Adresse geändert wird.

Antwort

Ich bin mir nicht sicher, worauf sich diese Frage bezieht – Blockieren von HTTP-Anforderungen auf dem Webserver? Filtern des Zugriffs auf einen WLAN-Punkt? Firewalls und Routing?

Aber unabhängig davon, ob Sie dies können oder kann nicht basierend auf der MAC-Adresse blockieren, eine bessere Frage ist sollte Sie blockieren.

Und die einfache Antwort lautet: Nein .

Einfach ausgedrückt, MAC-Adressen können leicht geändert und / oder gefälscht werden und haben die vollständige Kontrolle über den Endbenutzer (okay, fast vollständig ). Es macht also keinen Sinn, zu versuchen, eine darauf basierende Steuerung zu implementieren.

Kommentare

- Wie können Sie einen MAC ändern? Adresse ohne Änderung der Netzwerkkarte?

- @Geek – Es ist möglich, die MAC-Adresse mit einer Software zu ändern, die vom Betriebssystem abhängt. In Windows gibt es beispielsweise einen Registrierungsschlüssel, der die MAC-Adresse enthält. On * nix erfolgt über den Befehl " ifconfig ". Bei einigen Karten kann die Hardwareadresse jedoch selbst geändert werden.

- @Geek: Die meisten Netzwerkkarten unterstützen die manuelle Einstellung einer gefälschten Adresse. Das heißt, " Verwaltete Adresse ". Abhängig auch von den Betriebssystemeinstellungen.

Antwort

Ja, das können Sie. Verwenden Sie eine Mac-Zugriffsliste für einen Switch …

Kommentare

- Lesen Sie die Frage vollständig durch. Ihre Antwort gilt für ein LAN, aber Sie können ' mit diesem Switch nicht einfach eine MAC-Adresse auf der Welt blockieren. Auch dies wurde bereits in meiner Antwort behandelt.