IPをブロックすると、攻撃者は新しいIPを取得するか、プロキシを使用してブロックを回避できます。 MACアドレスに基づいて禁止することは可能ですか?不要なユーザーがサイトへの不要なトラフィックを作成しないように、ウェブサーバーレベルでブロックしたい。

MACアドレスはHTTPリクエストの一部として送信されますか?

コメント

- WebサーバーでのHTTPリクエストのブロック、wifiポイントへのアクセスのフィルタリング、その他の種類のネットワーキングについて具体的に質問していますか?質問はあまり明確ではありません。

- @Avid:はいWebサーバーでのHTTPリクエスト

- MACアドレスに基づいてブロックすることはできますが、'それがどのように役立つか想像できませんMACアドレスは自分のルーターのアドレスになります。MACアドレスはLANのものであり、インターネットのものではありません。

- @fabianhjr:完了:-)

回答

いいえ、MACアドレスはヘッダーで送信されません。難しいですが、次のことを確認してください: https://panopticlick.eff.org/

回答

要するに、答えは no 、通常はMACアドレスに基づいてブロックすることはできません。できれば役に立たないでしょう。理由を理解するには、何かを知っている必要があります。インターネットの仕組みについて2つ。

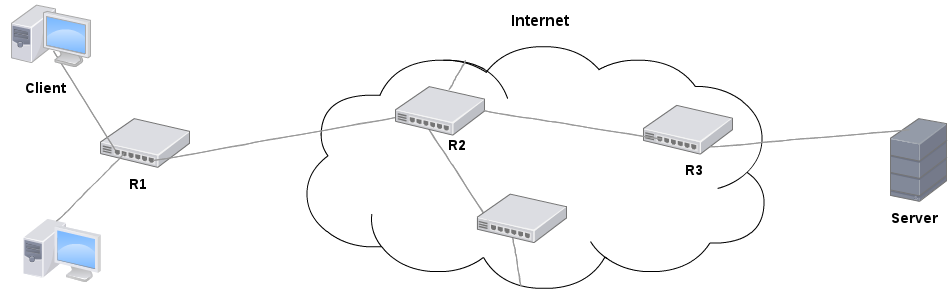

デバイス間の通信は通常、送信元と宛先に関係なく、イーサネットプロトコル(wiki)を介して行われます。 IPによって識別され、実際の通信はMACごとに行われます。次のネットワークを想像してください:

クライアントがサーバーにパケットを送信する場合、最初にサーバーが同じサブネット内にあるかどうかを確認します。いいえ、サーバーには10.x IPがあり、クライアントには192.168。 x IP。次に、クライアントはそれを自分のルーターR1に送信します。宛先に転送できるようになります。パケットには次のものが含まれます。

Source IP: 192.168.1.100 (belongs to: Client) Destination IP: 10.1.1.1 (belongs to: Server) Source MAC: 01:01:01:02:02:02 (belongs to: Client) Destination MAC: 02:01:01:02:02:02 (belongs to: R1) 次に、R1は、「ああ、そのIPはインターネット上のどこかにあります」のようなものです。ソースIPをパブリックIPに変更し(サーバーがパケットを送り返すことができるように)、それをR2に転送します。パケットには次のものが含まれています。

Source IP: 172.16.1.1 (public IP from R1) Destination IP: 10.1.1.1 (belongs to: Server) Source MAC: 02:01:01:02:02:02 (belongs to: R1) Destination MAC: 03:01:01:02:02:02 (belongs to: R2) ご覧のとおり、宛先IPは変更されませんが、MACアドレスは転送されるたびに変更されます( router)転送先のルーターと送信元のルーターに基づきます。

先に進むと、R2は

は、NATルーターではないため(ほとんどの消費者がそうであるように)、そうしました。R2は単にパケットを転送します。

最終的に、サーバーはR3からのMACアドレスのみを見ることができます。通信が機能するために必要なのは、R1からの元のIP以外に知っておく必要があることだけです。 (応答パケットがR1に戻ってきたら、他のことでパケットがクライアントに確実に届くようにします。)すべての通信が単にMACベースではない理由を知りたい場合は、 サーバー障害に関するこの質問をご覧ください。

この