誰かが犯罪の疑いがあるとのニュース記事を目にすることがあるので、警察は捜査履歴を取得し、さまざまなGoogle検索用語などを見つけました。

それを行うための可能な方法は何ですか?

PCに物理的にアクセスできる場合(捜査令状またはその他のプロセスを使用)、履歴を確認できることを理解しています。ドライブに保存されていますが、他の方法はありますか?

ISPがその種の情報にアクセスすることは可能ですか?私の理解では、SSLを介したものは、何らかのMITM攻撃がない限り、解読するのは簡単ではありません。

マシン上のログに物理的にアクセスする以外に、他にどのような方法がありますか?Torを使用しますか?ブラウザはこれらの他の方法を防ぎますか?

回答

可能な方法は何ですか

警察が検索レコードを取得する主な方法は、次のとおりです。

-

容疑者のコンピューター上のローカルブラウザーの履歴(おっしゃるように)。

-

ISPに接続ログを要求し、アクセスしたサイトを明らかにします。

-

アクセスしたサイトからの接続レコードを要求します。

-

Googleなどの検索エンジンからの検索レコードを要求します。

ISPがその種の情報にアクセスすることは可能ですか?私の理解では、SSLを介したものは、何らかのMITM攻撃がない限り、解読するのは簡単ではありません。

TLSはWebトラフィックを暗号化しますが、それでも必要です。 HTTPS経由でWebサイトに接続するためのIPアドレスとドメインを知るために、この情報は平文で送信されます。たとえば、このサイトに接続すると、ISPはstackexchange.com、およびSNIはサブドメイン(security)も提供します。ただし、ISPは、表示したページを正確に認識しません。 TLSが正確に保護するものの詳細については、別の質問を参照してください。具体的には次のとおりです。

https://subdomain.example.com/some/path?with=stuff | visible to ISP | encrypted | subdomain.example.comが犯罪である場合、TLSはユーザーを保護しません。URLの残りの部分が犯罪である場合、TLSはISPの詮索からユーザーを保護しますが、裁判所の命令が接続ログを要求する場合は 保護しません。 example.com。匿名のみTorなどのネットワークは、実際のIPとWebサイトに接続しているIPの関連付けを解除することで、これを防ぐのに役立ちます。

Torブラウザを使用すると、これらを防ぐことができますか?他の方法はありますか?

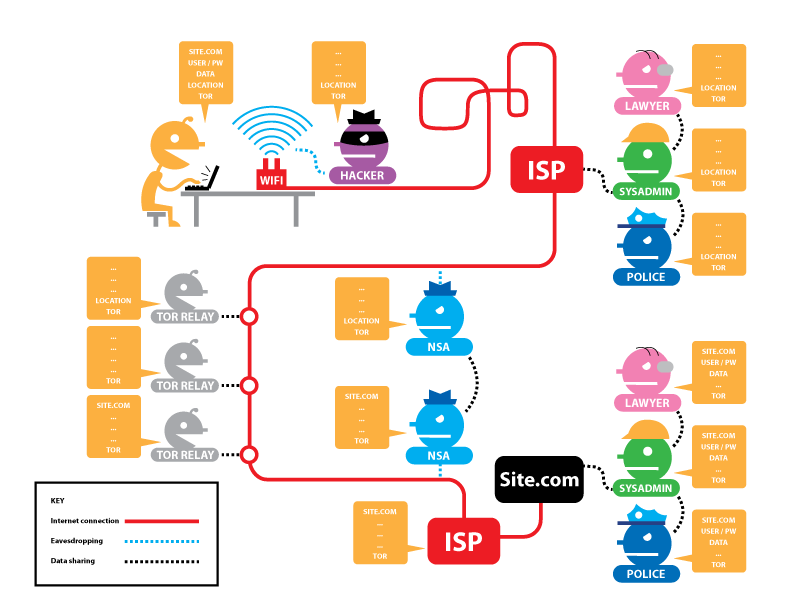

はい、Tor Browserは、ユーザーと出口ノードの間のすべてが暗号化されているため、このタイプのスヌーピングを防ぎます。 EFFには、 TorとHTTPS の優れた説明があります。両方を使用する場合、この図を使用して、TorとHTTPSを一緒に使用しているときに、さまざまな敵がどの位置から何を見ることができるかを正確に確認できます。これを使用して脅威モデルを開発すると便利です。

HTTPSなしでTorを使用している場合、図は少し異なります。 Torは、ISPがTorを使用しているという事実以外のものを見るのを防ぎますが、出口ノードはトラフィックを読み取ることができます(ただし、トラフィックがどこから来たのかはわかりません)。これは、HTTPSを使用せずにTorを介して機密性の高い資格情報をWebサイトに送信する場合に問題になる可能性があります。 EFFリンクをチェックして、TorとHTTPSのステータスを切り替えることができるインタラクティブバージョンの図を確認してください。

覚えておくべき重要なことの1つは、Torは単なるツールであり、すべてのツールと同様に、それは間違っています。あなたがその時点でTorの唯一のユーザーであるときに、あなたが失敗して爆弾の脅威を学校に投稿した場合は役に立ちません。同様に、Torは、誤ってPIIを公開することを防ぎません。