IP를 차단하면 공격자가 새 IP를 취하거나 프록시를 사용하여 차단을 우회 할 수 있습니다. MAC 주소로 차단할 수 있나요? 원치 않는 사용자가 사이트에 불필요한 트래픽을 생성하지 않도록 웹 서버 수준에서 차단하고 싶습니다.

MAC 주소가 HTTP 요청의 일부로 전송됩니까?

댓글

- 웹 서버에서 HTTP 요청 차단, Wi-Fi 지점에 대한 액세스 필터링, 다른 종류의 네트워킹에 대해 구체적으로 질문하고 있습니까? 질문이 명확하지 않습니다.

- @Avid : 예 웹 서버에서 HTTP 요청

- MAC 주소를 기반으로 차단할 수 있지만 ' 어떻게 도움이 될지 상상할 수 없습니다. MAC 주소는 라우터의 주소입니다. MAC 주소는 인터넷이 아닌 LAN 주소입니다.

- @fabianhjr : 완료 🙂

답변

아니요, MAC 주소는 헤더에서 전송되지 않습니다. 어렵습니다. 다음을 확인할 수 있습니다. https://panopticlick.eff.org/

답변

요약하여 대답은 아니요 , 일반적으로 MAC 주소를 기반으로 차단할 수 없습니다. 그리고 가능하다면 쓸모가 없습니다. 이유를 이해하려면 무언가를 알고 있어야합니다. 인터넷 작동 방식에 대한 두 가지입니다.

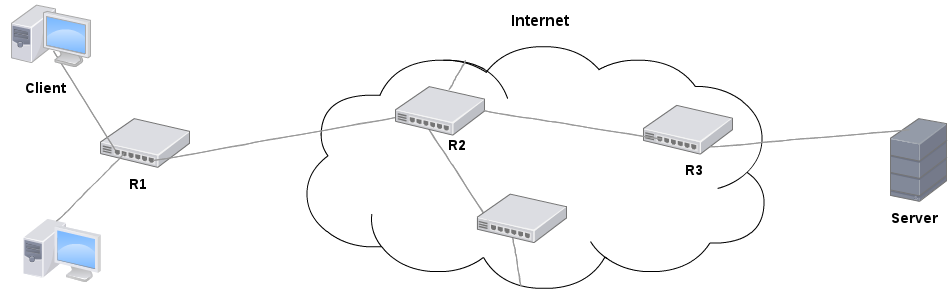

기기 간 통신은 일반적으로 이더넷 프로토콜 (wiki) 을 통해 이루어지며 소스와 대상에도 불구하고 IP로 식별되고 실제 통신은 MAC별로 수행됩니다. 다음 네트워크를 상상해보십시오.

클라이언트가 서버로 패킷을 보내려는 경우 먼저 서버가 동일한 서브넷에 있는지 확인합니다. 아니요, 서버는 10.x IP를 가지고 있으며 클라이언트는 192.168. x IP. 클라이언트는이를 라우터 R1로 보냅니다. 목적지로 전달할 수 있습니다. 패킷에는 다음이 포함됩니다.

Source IP: 192.168.1.100 (belongs to: Client) Destination IP: 10.1.1.1 (belongs to: Server) Source MAC: 01:01:01:02:02:02 (belongs to: Client) Destination MAC: 02:01:01:02:02:02 (belongs to: R1) 그러면 R1는 “아, 그 IP는 인터넷 어딘가에 있습니다”와 같습니다. 소스 IP를 공용 IP로 변경하고 (서버가 패킷을 다시 보낼 수 있도록) R2로 전달합니다. 이제 패킷에는 다음이 포함됩니다.

Source IP: 172.16.1.1 (public IP from R1) Destination IP: 10.1.1.1 (belongs to: Server) Source MAC: 02:01:01:02:02:02 (belongs to: R1) Destination MAC: 03:01:01:02:02:02 (belongs to: R2) 보시다시피 대상 IP는 변경되지 않지만 MAC 주소는 전달 될 때마다 변경됩니다 ( 라우터)는 전달되는 라우터와 출처에 따라 다릅니다.

앞으로 R2는

는 NAT 라우터가 아니기 때문에 수행했습니다 (대부분의 소비자와 마찬가지로). R2는 단순히 패킷을 전달합니다.

결국 서버는 R3의 MAC 주소 만 볼 수 있습니다. 통신이 작동하려면 R1의 원래 IP 외에 알아야 할 모든 것입니다. (응답 패킷이 R1로 돌아 오면 다른 것들이 패킷이 클라이언트로가는 길을 찾도록합니다.) 모든 통신이 단순히 MAC 기반이 아닌 이유를 알고 싶다면, serverfault에 대한이 질문 을 살펴보세요.

한 가지 예외 는 클라이언트가 서버와 동일한 LAN 내에있을 때입니다. 앞서 언급했듯이 클라이언트는 먼저 자신의 IP 서브넷과 대상을 비교합니다. 동일한 경우 (예 : / 24 서브넷에있을 때 192.168.1.101 및 192.168.1.44) 통신은 MAC 주소를 기반으로합니다. 클라이언트는 LAN에서 메시지를 브로드 캐스트하여 서버에 속한 MAC을 요청합니다. “의 IP를 입력 한 다음 해당 MAC으로 보냅니다. 패킷에는 여전히 대상 IP가 포함되지만 둘 사이에는 라우터가 없습니다. (있을 수 있지만 라우터가 아닌 스위치 또는 허브 역할을 할 것입니다.) 그러나 이것은 아마도 당신이 생각했던 시나리오가 아닐 것입니다.

MAC를 확인할 수 있다면 상당히 큰 개인 정보 침해가 될 수 있습니다. 귀하의 MAC 주소는 전 세계에서 귀하를 고유하게 식별 할 수 있기 때문에 광고 네트워크는 쿠키 또는 다른 방법을 추적하지 않고도 귀하를 추적하는 데 문제가 없습니다.

차단 MAC에 의한 공격자는 클라이언트에 의해 제어되기 때문에 쿠키 로 차단하는 것과 같습니다. 현재는 거의 이유가 없기 때문에 거의 변경되지 않지만 MAC으로 공격자를 확인하고 차단할 수 있다면 간단히 변경할 수 있습니다. IP 주소는 라우팅이 가능하도록 전역 적으로 인식되어야하지만 MAC은 이 문제는 없습니다.

또한 공격자는 MAC 주소를 스푸핑 한 다음 차단을 트리거하여 자신이 알고있는 MAC을 가진 클라이언트를 차단할 수 있습니다. 실제로 해당 MAC 주소를 사용하는 사람은 서비스 사용이 금지됩니다.

결론 : 가능하다면 비효율적이고 DoS 취약점을 도입하는 동안 “클라이언트가 HTTP 헤더 등과 함께 MAC을 보내도록 할 수 없기 때문에 동일한 LAN 외부에서는 불가능합니다.