누군가가 범죄 혐의를 받았다는 뉴스 기사를 보면 경찰이 검색 기록을 얻고 다양한 Google 검색어 등을 찾았습니다.

가능한 방법은 무엇입니까?

PC에 물리적으로 접근하면 (수색 영장 또는 기타 절차를 통해) 기록을 확인할 수 있음을 이해합니다. 드라이브에 저장되지만 다른 방법이 있습니까?

ISP가 그러한 종류의 정보에 액세스 할 수 있습니까? 내 이해는 일종의 MITM 공격이없는 한 SSL을 통한 모든 것은 해독하기 쉽지 않다는 것입니다.

시스템의 로그에 물리적으로 액세스하는 것 외에 다른 방법은 무엇입니까? Tor를 사용합니까? 브라우저가 이러한 다른 방법을 방지하나요?

답변

가능한 방법은 무엇인가요? 그들이 그렇게 할 수 있습니까?

경찰이 수색 기록을 얻을 수있는 주요 방법은 다음과 같습니다.

-

피의자 컴퓨터의 로컬 브라우저 기록 (언급했듯이).

-

ISP에 연결 로그를 요구하여 방문한 사이트를 공개합니다.

-

방문한 사이트에서 연결 기록을 요구합니다.

-

Google과 같은 검색 엔진에서 검색 기록을 요구합니다.

ISP가 이러한 종류의 정보에 액세스 할 수 있습니까? 내 이해는 일종의 MITM 공격이 없으면 SSL을 통한 모든 것은 “해독하기 쉽지 않다”는 것입니다.

TLS는 웹 트래픽을 암호화하지만 여전히 필요합니다. HTTPS를 통해 웹 사이트에 연결하기 위해 IP 주소와 도메인을 알아야하며이 정보는 일반 정보로 전송됩니다. 예를 들어이 사이트에 연결할 때 ISP는 stackexchange.com 및 SNI도 하위 도메인 (security)을 제공합니다. 그러나 ISP는 사용자가 본 페이지를 정확히 알지 못합니다. 다른 질문 을 참조하십시오.보다 구체적으로 :

https://subdomain.example.com/some/path?with=stuff | visible to ISP | encrypted | If subdomain.example.com가 유죄를 인정하면 TLS가 귀하를 보호하지 않습니다. 나머지 URL이 유죄를 인정하는 경우 TLS는 귀하를 ISP 스누핑으로부터 보호하지만 법원 명령이 다음으로부터 연결 로그를 요구하는 경우 귀하를 보호하지 않습니다 . example.com. 익명 만 가능 Tor와 같은 y 네트워크는 웹 사이트에 연결하는 IP에서 실제 IP를 분리하여이를 방지 할 수 있습니다.

Tor 브라우저를 사용하면 이러한 문제를 방지 할 수 있습니까? 다른 방법?

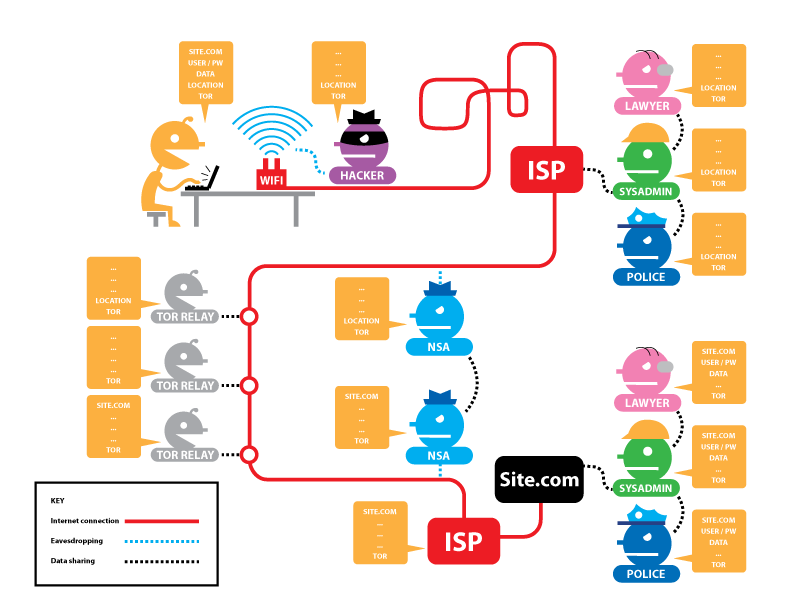

예, Tor 브라우저는 사용자와 종료 노드 사이의 모든 것이 암호화되기 때문에 이러한 유형의 스누핑을 방지합니다. EFF에는 Tor 및 HTTPS 에 대한 훌륭한 설명이 있습니다. 둘 다 사용할 때이 다이어그램을 사용하여 서로 다른 적들이 볼 수있는 것과 Tor와 HTTPS를 함께 사용할 때 어떤 위치에서 정확히 볼 수 있는지 확인할 수 있습니다.이를 사용하여 위협 모델을 개발하는 것이 유용합니다.

HTTPS없이 Tor를 사용하는 경우 다이어그램이 약간 다르게 보입니다. Tor는 여전히 ISP가 Tor를 사용하고 있다는 사실 이외의 다른 것을 보지 못하도록 차단하지만, 출구 노드는 트래픽을 읽을 수 있습니다 (하지만 트래픽이 어디에서 왔는지 알 수는 없습니다). HTTPS를 사용하지 않고 Tor를 통해 웹 사이트에 민감한 자격 증명을 제출하는 경우 문제가 될 수 있습니다. EFF 링크를 확인하여 Tor와 HTTPS 상태를 전환 할 수있는 다이어그램의 대화 형 버전을 확인하세요.

기억해야 할 한 가지 중요한 점은 Tor는 도구 일 뿐이며 모든 도구와 마찬가지로 사용할 수 있다는 것입니다. 틀렸어. 당시 Tor의 유일한 사용자 인 동안 학교에 폭탄 위협을 게시 하면 도움이되지 않습니다. 마찬가지로 Tor는 실수로 PII를 공개하는 것을 방지하지 않습니다.