Às vezes vejo artigos de notícias dizendo que alguém era suspeito de um crime, então a polícia conseguiu seu histórico de pesquisas e encontrou vários termos de pesquisa do Google, etc.

Quais são as maneiras possíveis de fazer isso?

Eu entendo que se eles obtiverem acesso físico ao PC (com um mandado de busca ou algum outro processo), eles podem verificar o histórico, se for armazenados na unidade, mas existe alguma outra forma?

É possível que os ISPs tenham acesso a esse tipo de informação? Meu entendimento é que nada sobre SSL não é fácil de decifrar, a menos que haja algum tipo de ataque MITM.

Além de obter acesso físico aos logs na máquina, quais outras maneiras são possíveis? Usar um Tor O navegador impede essas outras formas?

Resposta

Quais são as formas possíveis eles podem fazer isso?

As principais maneiras pelas quais a polícia pode obter registros de pesquisa são:

-

Olhando para histórico local do navegador no computador do suspeito (como você mencionou).

-

Exigir registros de conexão do ISP, revelando quais sites foram visitados.

-

Registros de conexão exigentes dos sites que você visitou.

-

Registros de pesquisa exigentes de mecanismos de pesquisa, como o Google.

É possível que os ISPs tenham acesso a esse tipo de informação? Meu entendimento é que qualquer coisa sobre SSL não é fácil de decifrar, a menos que haja algum tipo de ataque MITM.

TLS criptografa o tráfego da web, no entanto, você ainda precisa para saber o endereço IP e o domínio para se conectar a um site via HTTPS, e esta informação é enviada sem problemas. Ao se conectar a este site, por exemplo, seu ISP vê o endereço IP de stackexchange.com e SNI também fornece o subdomínio (security). Seu ISP não saberá exatamente quais páginas você visualizou. Consulte outra pergunta para obter mais informações sobre o que exatamente o TLS protege. Mais especificamente:

https://subdomain.example.com/some/path?with=stuff | visible to ISP | encrypted | Se subdomain.example.com é incriminador, então o TLS não irá protegê-lo. Se o resto do URL for incriminador, o TLS irá protegê-lo contra espionagem de ISP, mas não o protegerá se um mandado exigir os registros de conexão example.com. Apenas um anônimo Minha rede, como o Tor, pode ajudar a evitar isso desassociando seu IP real do IP que se conecta aos sites.

Usar um navegador Tor impede isso outras maneiras?

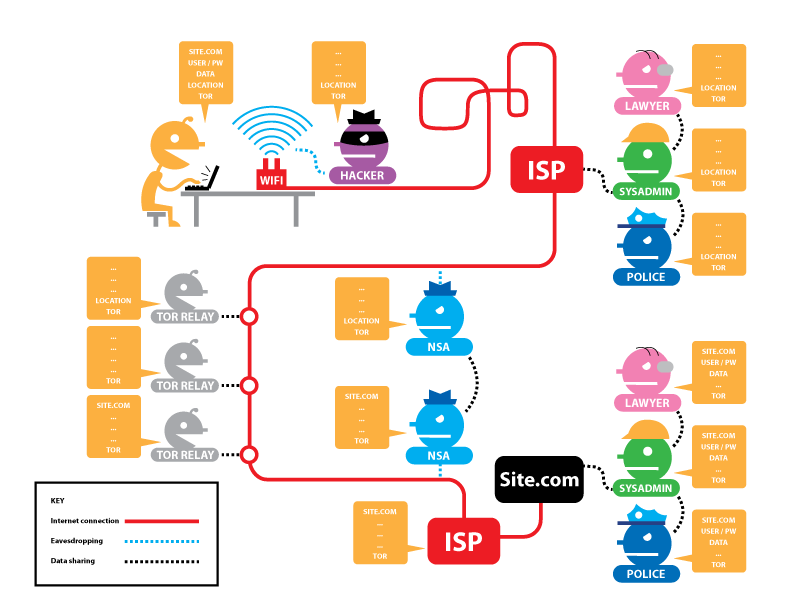

Sim, o navegador Tor evita esse tipo de espionagem porque tudo entre você e o nó de saída é criptografado. O EFF tem uma ótima explicação sobre Tor e HTTPS . Ao usar ambos, você pode usar este diagrama para ver exatamente o que diferentes adversários são capazes de ver e de que posição quando você está usando Tor e HTTPS juntos. É útil usar isso para desenvolver seu modelo de ameaça.

O diagrama parece um pouco diferente se você estiver usando Tor sem HTTPS. Embora o Tor ainda impeça o seu ISP de ver qualquer coisa além do fato de que você está usando o Tor, o nó de saída será capaz de ler o tráfego (mas não pode dizer de onde ele veio). Isso pode ser um problema se você estiver enviando credenciais confidenciais pelo Tor para um site sem usar HTTPS. Confira o link EFF para ver uma versão interativa do diagrama onde você pode alternar o status do Tor e HTTPS.

Uma coisa importante a lembrar é que o Tor é apenas uma ferramenta e, como todas as ferramentas, você pode usar está errado. Não vai te ajudar se você errar e postar ameaças de bomba para sua escola enquanto você é o único usuário do Tor no momento. Da mesma forma, o Tor não impede que você revele acidentalmente PII.