Se eu bloquear um IP, o invasor pode contornar o bloqueio obtendo um novo IP ou usando um proxy. É possível banir com base no endereço MAC? Desejo bloquear no nível do servidor web para que usuários indesejados não criem tráfego desnecessário para o site.

O endereço MAC é enviado como parte da solicitação HTTP?

Comentários

- Você está perguntando especificamente sobre o bloqueio de solicitações HTTP no servidor da web? filtragem de acesso a um ponto wi-fi? outro tipo de rede? A pergunta não é muito clara.

- @Avid: Sim Solicitação HTTP no servidor da web

- Você pode bloquear com base no endereço MAC, mas não posso ' imaginar como isso ajudaria você. O endereço MAC seria o do seu próprio roteador. Endereços MAC são uma coisa de LAN, não uma coisa de Internet.

- @fabianhjr: Feito 🙂

Resposta

Não, o endereço MAC não é enviado nos cabeçalhos. Difícil, você pode querer verificar: https://panopticlick.eff.org/

Resposta

Resumidamente , a resposta é não , você geralmente não pode bloquear com base no endereço MAC. E se você pudesse, seria inútil. Para entender por que, você deve saber alguma coisa ou dois sobre como a Internet funciona.

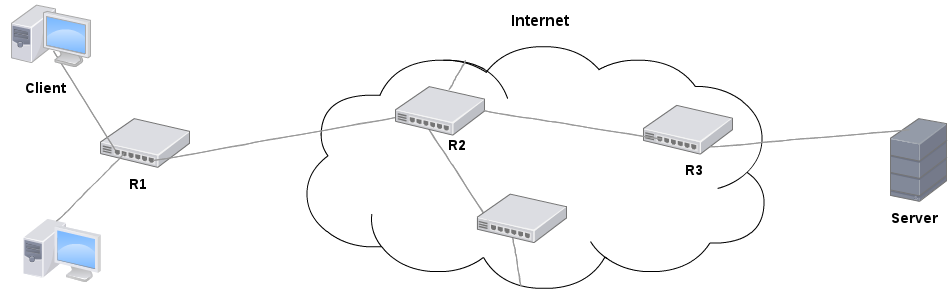

A comunicação entre dispositivos é comumente feita por meio do protocolo Ethernet (wiki) , e independentemente da origem e do destino sendo identificado por IP, a comunicação real é feita por MAC. Imagine a seguinte rede:

Se o cliente deseja enviar um pacote ao servidor, ele primeiro verifica se o servidor está na mesma sub-rede. Não, o servidor possui um IP 10.x, e o cliente, 192.168. x IP. O cliente então o envia para seu roteador, R1, na esperança de que poderá encaminhá-lo para o destino. O pacote contém:

Source IP: 192.168.1.100 (belongs to: Client) Destination IP: 10.1.1.1 (belongs to: Server) Source MAC: 01:01:01:02:02:02 (belongs to: Client) Destination MAC: 02:01:01:02:02:02 (belongs to: R1) Então R1 é como “Oh, esse IP está em algum lugar na internet”. Ele muda o IP de origem para o IP público (para que o servidor possa enviar um pacote de volta) e o encaminha para o R2. O pacote agora contém:

Source IP: 172.16.1.1 (public IP from R1) Destination IP: 10.1.1.1 (belongs to: Server) Source MAC: 02:01:01:02:02:02 (belongs to: R1) Destination MAC: 03:01:01:02:02:02 (belongs to: R2) Como você pode ver, o IP de destino não muda, mas os endereços MAC mudam toda vez que é encaminhado (por um roteador) com base em qual roteador ele é encaminhado e de qual roteador ele veio.

Seguindo em frente, R2 não adulterará nenhum dos IPs como R1 fez porque não é um roteador NAT (como a maioria dos consumidores tem). R2 simplesmente encaminhará o pacote.

No final, o servidor só será capaz de ver o endereço MAC de R3. Para que a comunicação funcione, é tudo o que ele precisa saber além do IP original de R1. (Quando um pacote de resposta volta em R1, outras coisas, certifique-se de que o pacote encontre seu caminho para o cliente.) Se você quiser saber por que nem toda a comunicação é simplesmente baseada em MAC, dê uma olhada esta questão no serverfault .

Uma exceção a este é quando o cliente está dentro da mesma LAN que o servidor. Como mencionei, o cliente primeiro compara a própria sub-rede IP com o destino. Se for o mesmo (por exemplo, 192.168.1.101 e 192.168.1.44, quando em uma sub-rede / 24), a comunicação é baseada no endereço MAC. O cliente irá transmitir uma mensagem na LAN, solicitando o MAC pertencente ao servidor “s IP e envie-o para esse MAC. O pacote ainda conterá o IP de destino, mas não há roteador entre os dois. (Pode haver, mas então ele atuará como um switch ou hub, não como roteador.) Mas este provavelmente não é o cenário que você tinha em mente.

Se você pudesse determinar o MAC, seria uma grande violação de privacidade. Uma vez que seu endereço MAC indiscutivelmente o identifica de forma única no mundo, as redes de publicidade não teriam nenhum problema em rastreá-lo, também sem rastreamento de cookie ou qualquer outro método.

Bloqueio um invasor por MAC seria o mesmo que bloqueá-lo por um cookie porque ele é controlado pelo cliente. Atualmente quase nunca é alterado porque quase nunca há uma razão para isso, mas se você pudesse determinar e bloquear um invasor pelo MAC, ele poderia simplesmente alterá-lo. Um endereço IP deve ser reconhecido globalmente para ser roteável, mas um MAC não tem esse problema.

Além disso, um invasor pode bloquear clientes cujo MAC ele conhece falsificando esse endereço MAC e, em seguida, disparando o bloqueio. Quem realmente usa esse endereço MAC está proibido de usar o serviço.

Conclusão: Se fosse possível, seria bastante ineficaz e ao introduzir uma vulnerabilidade DoS, mas já que você não pode fazer o cliente enviar o MAC junto com cabeçalhos HTTP ou algo assim, simplesmente não é possível fora da mesma LAN.

Resposta

Os endereços MAC de origem (camada 2) mostrarão apenas o último roteador a encaminhar o pacote.

Comentários

- Como um adendo: às vezes, os ISP ' s limitam a quantidade de usuários a um ou vários pontos finais. Porém, isso pode ser facilmente contornado configurando um roteador interno ou, como @AviD disse, alterando o endereço MAC.

Resposta

Não tenho certeza do que esta pergunta se refere – bloquear solicitações HTTP no servidor da web? filtrar o acesso a um ponto wi-fi? Firewalls e roteamento?

Mas, independentemente, se você pode ou não pode bloquear com base no endereço MAC, uma pergunta melhor é deve você bloquear.

E a resposta simples é: Não .

Simplificando, os endereços MAC podem ser facilmente alterados e / ou falsificados e estão completamente no controle do usuário final (ok, quase completamente ). Portanto, não faz sentido tentar implementar qualquer tipo de controle com base nisso.

Comentários

- Como você pode alterar um MAC Endereço sem mudar a placa de rede?

- @Geek – é possível mudar o endereço MAC com software, que depende do SO. Por exemplo, no Windows, há uma chave de registro que contém o endereço MAC, em * nix é feito através do comando " ifconfig ". No entanto, algumas placas permitem a própria alteração do endereço de hardware.

- @Geek: A maioria das placas de rede suporta a configuração manual de um endereço falsificado. Ou seja, " Endereço gerenciado ". Também por meio das configurações do sistema operacional, dependendo.

Resposta

sim, você pode. Use uma lista de acesso mac em um switch …

Comentários

- Leia a pergunta por completo. Sua resposta se aplica a uma LAN, mas você não pode ' bloquear qualquer endereço MAC do mundo com este switch. Além disso, isso já foi respondido em minha resposta.