Si bloqueo una IP, el atacante puede evitar el bloqueo tomando una nueva IP o usando un proxy. ¿Es posible realizar una prohibición basada en la dirección MAC? Quiero bloquear a nivel de servidor web para que los usuarios no deseados no creen tráfico innecesario al sitio.

¿Se envía la dirección MAC como parte de una solicitud HTTP?

Comentarios

- ¿Está preguntando específicamente sobre el bloqueo de solicitudes HTTP en el servidor web? ¿Cómo filtrar el acceso a un punto wifi? ¿Otro tipo de red? La pregunta no es muy clara.

- @Avid: Sí Solicitud HTTP en el servidor web

- Puedes bloquear según la dirección MAC, pero no puedo ' imaginar cómo ayudaría eso usted. La dirección MAC sería la de su propio enrutador. Las direcciones MAC son algo de LAN, no de Internet.

- @fabianhjr: Hecho 🙂

Responder

No, la dirección MAC no se envía en los encabezados. Difícil, es posible que desee verificar: https://panopticlick.eff.org/

Responder

En resumen, , la respuesta es no , por lo general no puede bloquear en función de la dirección MAC. Y si pudiera, sería inútil. Para entender por qué, debe saber una cosa o dos sobre cómo funciona Internet.

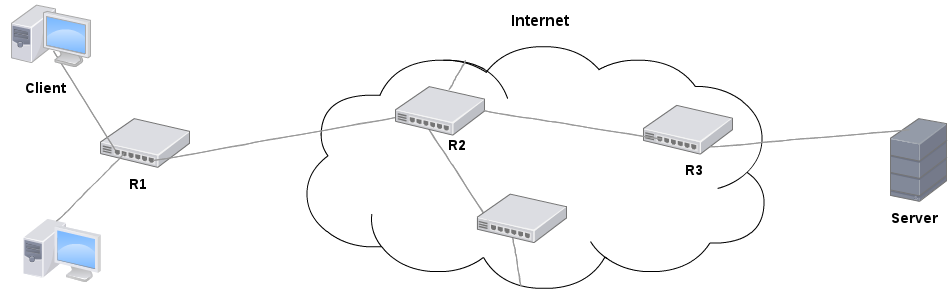

La comunicación entre dispositivos se realiza normalmente a través del protocolo Ethernet (wiki) , y a pesar de la fuente y el destino siendo identificado por IP, la comunicación real se realiza por MAC. Imagine la siguiente red:

Si el cliente quiere enviar un paquete al servidor, primero verifica si el servidor está en la misma subred. No, el servidor tiene una IP 10.x y el cliente una 192.168. x IP. Luego, el cliente lo envía a su enrutador, R1, con la esperanza de que podrá reenviarlo al destino. El paquete contiene:

Source IP: 192.168.1.100 (belongs to: Client) Destination IP: 10.1.1.1 (belongs to: Server) Source MAC: 01:01:01:02:02:02 (belongs to: Client) Destination MAC: 02:01:01:02:02:02 (belongs to: R1) Entonces R1 es como «Oh, esa IP está en algún lugar de Internet». Cambia la IP de origen a la IP pública (para que el servidor pueda enviar un paquete de vuelta) y lo reenvía a R2. El paquete ahora contiene:

Source IP: 172.16.1.1 (public IP from R1) Destination IP: 10.1.1.1 (belongs to: Server) Source MAC: 02:01:01:02:02:02 (belongs to: R1) Destination MAC: 03:01:01:02:02:02 (belongs to: R2) Como puede ver, la IP de destino no cambia, pero las direcciones MAC cambian cada vez que se reenvía (por un enrutador) según el enrutador al que se reenvía y de qué enrutador proviene.

En el futuro, R2 no alterará ninguna de las IP como R1 lo hizo porque no es un enrutador NAT (como la mayoría de los consumidores tienen). R2 simplemente reenviará el paquete.

Al final, el servidor solo podrá ver la dirección MAC de R3. Para que la comunicación funcione, eso es todo lo que necesita saber además de la IP original de R1. (Cuando un paquete de respuesta regresa a R1, otras cosas aseguran que el paquete llegue al cliente). Si desea saber por qué no todas las comunicaciones se basan simplemente en MAC, eche un vistazo a esta pregunta sobre serverfault .

Una excepción a esta es cuando el cliente está dentro de la misma LAN que el servidor. Como mencioné, el cliente primero compara la subred IP de sí mismo y el destino. Si es el mismo (por ejemplo, 192.168.1.101 y 192.168.1.44, cuando está en una subred / 24), la comunicación se basa en la dirección MAC. El cliente transmitirá un mensaje en la LAN, preguntando por la MAC que pertenece al servidor. «s IP, y luego envíelo a esa MAC. El paquete aún contendrá la IP de destino, pero no hay un enrutador entre los dos. (Puede haberlo, pero luego actuará como un conmutador o concentrador, no como un enrutador). Pero probablemente este no sea el escenario que tenía en mente.

Si pudiera determinar la MAC, , sería una violación de privacidad bastante grande. Dado que su dirección MAC posiblemente lo identifica de manera única en el mundo, las redes publicitarias no tendrían problemas para rastrearlo, también sin cookies de rastreo o cualquier otro método.

Bloqueo un atacante por MAC sería lo mismo que bloquearlo por cookie porque está controlado por el cliente. Actualmente casi nunca ha cambiado porque casi nunca hay una razón para hacerlo, pero si pudiera determinar y bloquear a un atacante por MAC, simplemente podría cambiarlo. Una dirección IP debe ser reconocida globalmente para ser enrutable, pero una MAC no tiene este problema.

Además, un atacante podría bloquear clientes cuya MAC conozca falsificando esa dirección MAC y luego activando el bloqueo. Quien realmente use esa dirección MAC tendrá prohibido usar el servicio.

Conclusión: Si fuera posible, sería bastante ineficaz y, al mismo tiempo, introduciría una vulnerabilidad DoS, pero ya que no puede hacer que el cliente envíe el MAC junto con los encabezados HTTP o algo así, simplemente no es posible fuera de la misma LAN.

Responder

Las direcciones MAC de origen (capa 2) solo mostrarán el último enrutador para reenviar el paquete.

Comentarios

- Como apéndice: a veces, ' de ISP limitan la cantidad de usuarios a uno o varios puntos finales. Sin embargo, esto se puede evitar fácilmente configurando un enrutador interno o, como ha dicho @AviD, cambiando la dirección MAC.

Respuesta

No estoy seguro de a qué se refiere esta pregunta: ¿bloquear solicitudes HTTP en el servidor web? ¿filtrar el acceso a un punto wifi? ¿Cortafuegos y enrutamiento?

Pero independientemente, si puede o no puede bloquear según la dirección MAC, una mejor pregunta es debería bloquear.

Y la respuesta simple es: No .

En pocas palabras, las direcciones MAC pueden cambiarse y / o falsificarse fácilmente, y tienen el control total del usuario final (bueno, casi completamente ). Entonces, no tiene sentido intentar implementar ningún tipo de control basado en eso.

Comentarios

- ¿Cómo se puede cambiar una MAC ¿Dirección sin cambiar la tarjeta de red?

- @Geek: es posible cambiar la dirección MAC con software, eso depende del sistema operativo. Por ejemplo, en Windows hay una clave de registro que contiene la dirección MAC, en * nix se realiza mediante el comando " ifconfig ". Sin embargo, algunas tarjetas permiten cambiar la dirección del hardware por sí mismas.

- @Geek: La mayoría de las tarjetas de red admiten la configuración manual de una dirección falsa. Es decir. " Dirección administrada ". También a través de la configuración del sistema operativo, dependiendo.

Responder

sí, puede. Utilice una lista de acceso de mac en un conmutador …

Comentarios

- Lea la pregunta por completo. Su respuesta se aplica a una LAN, pero puede ' t simplemente bloquear cualquier dirección MAC del mundo con este conmutador. Además, esto ya se ha tratado en mi respuesta.