Uneori văd articole de știri care spun că cineva a fost suspectat de o crimă, așa că poliția a obținut istoricul căutărilor și a găsit diferiți termeni de căutare pe Google etc.

Care sunt modalitățile posibile prin care pot face asta?

Înțeleg că, dacă primesc acces fizic la computer (cu un mandat de căutare sau un alt proces), atunci pot verifica istoricul dacă este stocate pe unitate, dar există vreo altă cale?

Este posibil ca ISP-urile să aibă acces la acest tip de informații? Înțeleg că orice lucru prin SSL nu este ușor de descifrat decât dacă există un fel de atac MITM.

În afară de obținerea accesului fizic la jurnalele de pe mașină, ce alte modalități sunt posibile? Browserul împiedică aceste alte moduri?

Răspuns

Care sunt modalitățile posibile pot face asta?

Principalele moduri în care poliția poate obține înregistrări de căutare sunt:

-

Privind istoricul browserului local pe computerul suspectului (așa cum ați menționat).

-

Jurnalele de conexiune solicitante de la ISP, dezvăluind ce site-uri au fost vizitate.

-

Cereri de înregistrări de conexiuni de pe site-urile pe care le-ați vizitat.

-

Cereri de înregistrări de căutare de la motoarele de căutare, cum ar fi Google.

Este posibil ca furnizorii de servicii Internet să aibă acces la acest tip de informații? Înțeleg că nimic din SSL nu este ușor de descifrat decât dacă există un fel de atac MITM.

TLS criptează traficul web, totuși aveți nevoie în continuare să cunoașteți adresa IP și domeniul pentru a vă conecta la un site web prin HTTPS, iar aceste informații sunt trimise în clar. La conectarea la acest site, de exemplu, ISP-ul dvs. vede adresa IP a stackexchange.com, iar SNI oferă și subdomeniul (security). Totuși, ISP-ul dvs. nu va ști exact ce pagini ați vizualizat. Consultați altă întrebare pentru mai multe informații despre ce protejează exact TLS. Mai precis:

https://subdomain.example.com/some/path?with=stuff | visible to ISP | encrypted | Dacă subdomain.example.com este incriminator, atunci TLS nu vă va proteja. Dacă restul adresei URL este incriminator, atunci TLS vă va proteja de spionajul ISP, dar nu vă va proteja dacă un ordin judecătoresc solicită jurnalele de conexiune de la example.com. Numai un anonim Rețeaua y, cum ar fi Tor, vă poate ajuta să preveniți acest lucru, prin disocierea IP-ului dvs. real de IP-ul care se conectează la site-uri web.

Utilizarea unui browser Tor le împiedică alte moduri?

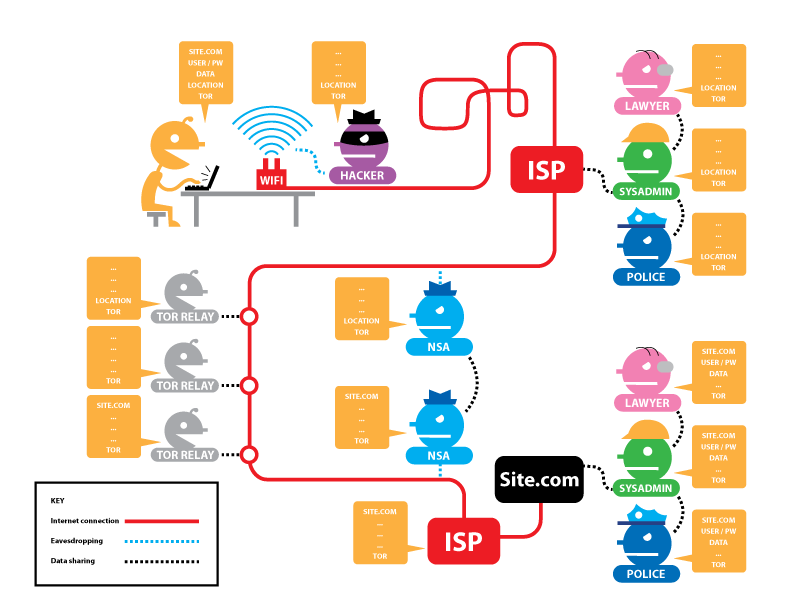

Da, Tor Browser împiedică acest tip de spionaj, deoarece tot ce există între dvs. și nodul de ieșire este criptat. EFF are o explicație excelentă despre Tor și HTTPS . Atunci când utilizați ambele, puteți utiliza această diagramă pentru a vedea exact ce sunt diferiți adversari și din ce poziție când utilizați Tor și HTTPS împreună. Este util să folosiți acest lucru pentru a vă dezvolta modelul de amenințare.

Diagrama arată puțin diferită dacă utilizați Tor fără HTTPS. În timp ce Tor împiedică ISP-ul dvs. să vadă altceva decât faptul că utilizați Tor, nodul de ieșire va putea citi traficul (dar nu poate spune de unde a venit). Aceasta poate fi o problemă dacă trimiteți acreditări sensibile prin Tor către un site web fără a utiliza HTTPS. Consultați linkul EFF pentru a vedea o versiune interactivă a diagramei în care puteți comuta starea Tor și HTTPS.

Un lucru important de reținut este că Tor este doar un instrument și, la fel ca toate instrumentele, puteți utiliza este greșit. Nu vă va ajuta dacă înșelați și postați amenințări cu bomba la școala dvs., în timp ce sunteți singurul utilizator al Tor la acea vreme. La fel, Tor nu vă împiedică să dezvăluiți accidental PII.