Dacă blochez un IP, atacatorul poate rezolva blocul luând un IP nou sau utilizând un proxy. Este posibil să faceți o interdicție pe baza adresei MAC? Vreau să blochez la nivel de server web, astfel încât utilizatorii nedoriti să nu creeze trafic inutil către site.

Este adresa MAC trimisă ca parte a cererii HTTP?

Comentarii

- Întrebați în mod special despre blocarea cererilor HTTP de pe serverul web? Filtrarea accesului la un punct wifi? Alte tipuri de rețea? Întrebarea nu este foarte clară.

- @Avid: Da Cerere HTTP de pe serverul web

- Puteți să blocați pe baza adresei MAC, dar nu îmi pot imagina cum ar ajuta acest lucru ' dvs.. Adresa MAC ar fi cea a propriului dvs. router. Adresele MAC sunt un lucru LAN, nu un lucru Internet.

- @fabianhjr: Gata 🙂

Răspuns

Nu, adresa MAC nu este trimisă pe anteturi. Greu, poate doriți să verificați: https://panopticlick.eff.org/

Răspuns

Pe scurt , răspunsul este nu , de obicei nu puteți bloca în funcție de adresa MAC. Și dacă ați putea, ar fi inutil. Pentru a înțelege de ce, trebuie să știți un lucru sau două despre modul în care funcționează internetul.

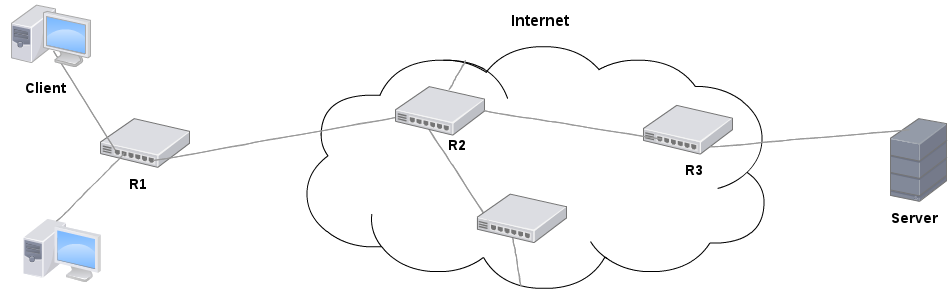

Comunicarea între dispozitive se face de obicei prin protocol Ethernet (wiki) și în ciuda sursei și a destinației fiind identificat prin IP, comunicarea reală se face pe MAC. Imaginați-vă următoarea rețea:

Dacă clientul dorește să trimită un pachet către server, acesta verifică mai întâi dacă serverul se află în aceeași subrețea. Nu, serverul are un IP 10.x, iar clientul un 192.168. x IP. Clientul îl trimite apoi către routerul său, R1, în speranța că îl va putea redirecționa către destinație. Pachetul conține:

Source IP: 192.168.1.100 (belongs to: Client) Destination IP: 10.1.1.1 (belongs to: Server) Source MAC: 01:01:01:02:02:02 (belongs to: Client) Destination MAC: 02:01:01:02:02:02 (belongs to: R1) Atunci R1 este ca „Oh, acel IP este undeva pe internet”. Schimbă IP-ul sursă la IP-ul public (astfel încât serverul să poată trimite un pachet înapoi) și îl redirecționează către R2. Pachetul conține acum:

Source IP: 172.16.1.1 (public IP from R1) Destination IP: 10.1.1.1 (belongs to: Server) Source MAC: 02:01:01:02:02:02 (belongs to: R1) Destination MAC: 03:01:01:02:02:02 (belongs to: R2) După cum puteți vedea, adresa IP de destinație nu se schimbă, dar adresele MAC se schimbă de fiecare dată când este redirecționat (de către un router) pe baza cărui router este redirecționat și de la ce router a venit.

Deplasare înainte, R2 nu va altera niciunul dintre adresele IP, cum ar fi R1 a făcut-o deoarece nu este un router NAT (așa cum au majoritatea consumatorilor). R2 va redirecționa doar pachetul.

În cele din urmă, serverul va putea vedea adresa MAC doar din R3. Pentru ca comunicarea să funcționeze, „este tot ce trebuie să știe în afară de IP-ul original de la R1. (Când un pachet de răspuns revine la R1, alte lucruri asigură-te că pachetul își găsește drumul către client.) Dacă doriți să știți de ce nu toate comunicările sunt pur și simplu bazate pe MAC, aruncați o privire la această întrebare pe serverfault .

O excepție la acest este atunci când clientul se află în aceeași rețea LAN ca serverul. După cum am menționat, clientul compară mai întâi subrețeaua IP de la sine și destinația. Dacă este la fel (de ex. 192.168.1.101 și 192.168.1.44, când se află pe o subrețea / 24), comunicarea se bazează pe adresa MAC. Clientul va difuza un mesaj pe LAN, cerând MAC-ul aparținând serverului „IP, apoi trimiteți-l la acel MAC. Pachetul va conține în continuare adresa IP de destinație, dar nu există un router între cele două. (S-ar putea să existe, dar atunci va acționa ca un comutator sau hub, nu ca router.) Dar acesta nu este probabil scenariul pe care l-ați avut în vedere.

Dacă ați putea determina MAC-ul, ar fi o încălcare destul de mare a confidențialității. Întrucât adresa dvs. MAC vă identifică, în mod cert, în mod unic pe glob, rețelele de publicitate nu ar avea nicio problemă de urmărire, de asemenea fără urmărirea cookie-urilor sau a oricăror alte metode. un atacator de către MAC ar fi același lucru cu blocarea acestuia prin cookie deoarece este controlat de client. În prezent, aproape niciodată nu s-a schimbat, deoarece nu există aproape niciodată un motiv, dar dacă ați putea determina și bloca un atacator de către MAC, acesta ar putea să-l schimbe. Adresele IP trebuie recunoscute la nivel global pentru a putea fi dirijate, dar un MAC nu are această problemă.

De asemenea, un atacator ar putea bloca clienții al căror MAC îl cunoaște prin falsificarea acelei adrese MAC și apoi declanșarea blocării. Oricine folosește cu adevărat acea adresă MAC i se interzice utilizarea serviciului.

Concluzie: Dacă ar fi posibil, ar fi destul de ineficient și în timp ce se introduce o vulnerabilitate DoS, dar deoarece nu puteți face clientul să trimită MAC împreună cu anteturi HTTP sau ceva de genul acesta, pur și simplu nu este posibil în afara aceleiași rețele LAN.

Răspundeți

Adresele MAC sursă (stratul 2) vor afișa doar ultimul router pentru a redirecționa pachetul.

Comentarii

- Ca addendum: uneori ISP ' limitează suma utilizatorului la unul sau mai mulți puncte finale. Cu toate acestea, acest lucru poate fi ușor ocolit prin configurarea routerului intern sau, cum a spus @AviD, prin schimbarea adresei MAC.

Răspuns

Nu sunt sigur la ce se referă această întrebare – blocarea solicitărilor HTTP de pe serverul web? filtrarea accesului la un punct wifi? Firewall-uri și rutare?

Dar, indiferent dacă puteți sau nu se poate bloca pe baza adresei MAC, o întrebare mai bună este ar trebui să o blocați.

Și răspunsul simplu este: Nu .

Pur și simplu, adresele MAC pot fi ușor schimbate și / sau falsificate și sunt complet controlate de utilizatorul final (bine, aproape complet ). Așadar, nu are rost să încerci să implementezi orice tip de control bazat pe asta.

Comentarii

- Cum poți schimba un MAC Adresa fără schimbarea plăcii de rețea?

- @Geek – este posibil să schimbați adresa MAC cu software, care depinde de sistemul de operare. De exemplu, în Windows există o cheie de registry care deține adresa MAC, pe * nix se face prin comanda " ifconfig ". Cu toate acestea, unele carduri permit schimbarea adresei hardware în sine.

- @Geek: Majoritatea cardurilor de rețea acceptă setarea manuală a unei adrese falsificate. Adică " Adresă gestionată ". De asemenea, prin setările sistemului de operare, în funcție de.

Răspuns

da, puteți. Utilizați o listă de acces Mac pe un comutator …

Comentarii

- Citiți complet întrebarea. Răspunsul dvs. se aplică unei rețele LAN, dar nu puteți ' bloca orice adresă MAC din lume cu acest comutator. De asemenea, acest lucru a fost deja acoperit în răspunsul meu.