Ibland ser jag nyhetsartiklar som säger att någon misstänktes för ett brott så att polisen fick sin sökhistorik och hittade olika google-söktermer etc.

Vilka är de möjliga sätten de kan göra det på?

Jag förstår att om de får fysisk tillgång till datorn (med en sökorder eller någon annan process) kan de kontrollera historiken om det är lagrad på enheten, men finns det något annat sätt?

Är det möjligt för Internetleverantörer att ha tillgång till den typen av information? Min förståelse är att allt över SSL inte är lätt att dechiffrera om det inte finns någon form av MITM-attack.

Förutom att få fysisk tillgång till loggar på maskinen, vilka andra sätt är möjliga? Webbläsaren förhindrar dessa andra sätt?

Svar

Vilka är de möjliga sätten kan de göra det?

De viktigaste sätten som polisen kan få sökposter är genom att:

-

Titta på lokal webbläsarhistorik på den misstänktes dator (som du nämnde).

-

Kräver anslutningsloggar från ISP och avslöjar vilka webbplatser som har besökts.

-

Krävande anslutningsposter från de webbplatser som du har besökt.

-

Krävande sökposter från sökmotorer, till exempel Google.

Är det möjligt för Internetleverantörer att ha tillgång till den typen av information? Min förståelse är att allt över SSL inte är lätt att dechiffrera om det inte finns någon form av MITM-attack.

TLS krypterar webbtrafik, men du behöver fortfarande att känna till IP-adressen och domänen för att ansluta till en webbplats via HTTPS, och denna information skickas tydligt. När du till exempel ansluter till den här webbplatsen ser din Internetleverantör IP-adressen till stackexchange.com och SNI ger också bort underdomänen (security). Din ISP vet dock inte exakt vilka sidor du har sett. Se en annan fråga för mer information om vad TLS exakt skyddar. Mer specifikt:

https://subdomain.example.com/some/path?with=stuff | visible to ISP | encrypted | Om subdomain.example.com är inkriminerande, då skyddar TLS dig inte. Om resten av webbadressen är inkriminerande skyddar TLS dig från snooping av ISP men inte skyddar dig om ett domstolsbeslut kräver att anslutningsloggarna från example.com. Endast en anonymit y-nätverk, till exempel Tor, kan hjälpa till att förhindra detta genom att koppla bort din verkliga IP från IP-enheten som ansluter till webbplatserna.

Hindrar du dessa genom att använda en Tor-webbläsare andra sätt?

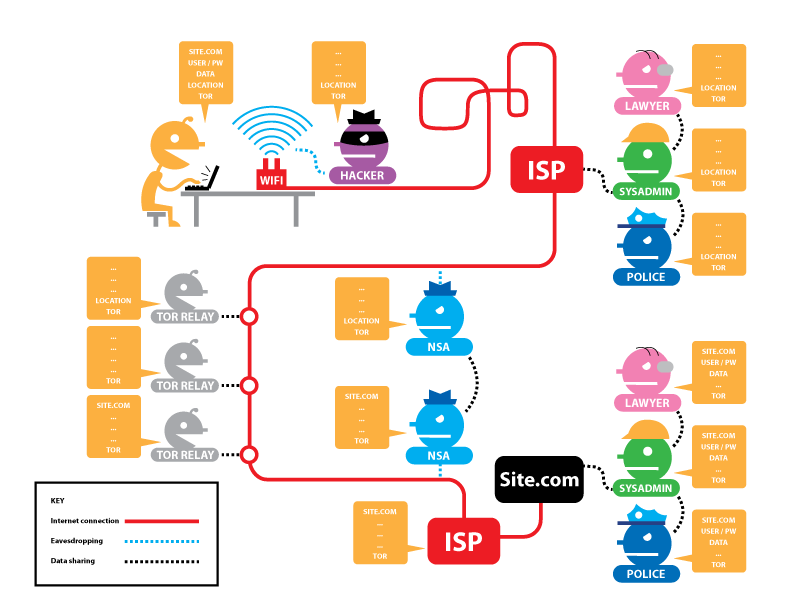

Ja, Tor Browser förhindrar denna typ av snooping eftersom allt mellan dig och utgångsnoden är krypterad. EFF har en bra förklaring till Tor och HTTPS . När du använder båda kan du använda detta diagram för att se exakt vad olika motståndare kan se och från vilken position när du använder Tor och HTTPS tillsammans .. Det är bra att använda detta för att utveckla din hotmodell.

Diagrammet ser lite annorlunda ut om du använder Tor utan HTTPS. Medan Tor fortfarande hindrar din Internetleverantör från att se något annat än det faktum att du använder Tor, kommer utgångsnoden att kunna läsa trafiken (men den kan inte säga varifrån den kom). Detta kan vara ett problem om du skickar känsliga referenser över Tor till en webbplats utan att använda HTTPS. Kolla in EFF-länken för att se en interaktiv version av diagrammet där du kan växla mellan Tor och HTTPS-status.

En viktig sak att komma ihåg är att Tor bara är ett verktyg och som alla verktyg kan du använda det är fel. Det hjälper dig inte om du förstör och skickar bombhot till din skola medan du är den enda användaren av Tor för tillfället. På samma sätt hindrar Tor dig inte från att av misstag avslöja PII.