Om jag blockerar en IP kan angriparen arbeta runt blocket genom att ta en ny IP eller använda en proxy. Är det möjligt att göra ett förbud baserat på MAC-adress? Jag vill blockera på webbservernivå så att oönskade användare inte skapar onödig trafik till webbplatsen.

Skickas MAC-adressen som en del av HTTP-begäran?

Kommentarer

- Frågar du specifikt om att blockera HTTP-förfrågningar på webbservern? filtrera åtkomst till en wifi-punkt? annan typ av nätverk? Frågan är inte särskilt tydlig.

- @Avid: Ja HTTP-begäran på webbservern

- Du kan blockera baserat på MAC-adressen, men jag kan ' inte föreställa mig hur det skulle hjälpa du. MAC-adressen skulle vara din egen routers. MAC-adresser är en LAN-sak, inte en Internet-sak.

- @fabianhjr: Klar 🙂

Svar

Nej, MAC-adressen skickas inte till rubrikerna. Tufft, kanske du vill kolla: https://panopticlick.eff.org/

Svara

Kort sagt är svaret nej , du kan vanligtvis inte blockera baserat på MAC-adress. Och om du kunde skulle det vara värdelöst. För att förstå varför måste du veta en sak eller två om hur internet fungerar.

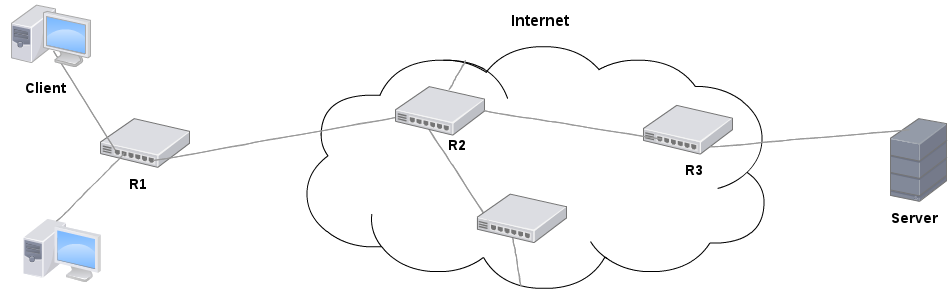

Kommunikation mellan enheter sker vanligtvis via Ethernet-protokoll (wiki) , och trots källa och destination identifieras av IP, görs faktisk kommunikation per MAC. Föreställ dig följande nätverk:

Om klienten vill skicka ett paket till servern kontrollerar den först om servern finns i samma undernät. Nej, servern har en 10x IP och klienten 192.168. x IP. Klienten skickar den sedan till sin router, R1, i hopp om att det kommer att kunna vidarebefordra det till destinationen. Paketet innehåller:

Source IP: 192.168.1.100 (belongs to: Client) Destination IP: 10.1.1.1 (belongs to: Server) Source MAC: 01:01:01:02:02:02 (belongs to: Client) Destination MAC: 02:01:01:02:02:02 (belongs to: R1) Då är R1 som ”Åh, den IP är någonstans på internet”. Det ändrar källans IP till den offentliga IP (så att servern kan skicka ett paket tillbaka) och vidarebefordrar det till R2. Paketet innehåller nu:

Source IP: 172.16.1.1 (public IP from R1) Destination IP: 10.1.1.1 (belongs to: Server) Source MAC: 02:01:01:02:02:02 (belongs to: R1) Destination MAC: 03:01:01:02:02:02 (belongs to: R2) Som du kan se ändras inte IP-adressen, men MAC-adresserna ändras varje gång den vidarebefordras (med en router) baserat på vilken router den vidarebefordras till och vilken router den kommer från.

Framåt kommer R2 inte att manipulera någon av IP-adresserna som R1 gjorde för att det inte är en NAT-router (som de flesta konsumenter har). R2 kommer bara att vidarebefordra paketet.

I slutändan kommer servern bara att kunna se MAC-adressen från R3. För att kommunikationen ska fungera är det allt den behöver veta förutom den ursprungliga IP-adressen från R1. (När ett svarpaket kommer tillbaka till R1, se andra saker till att paketet hittar vägen till klienten.) Om du vill veta varför inte all kommunikation helt enkelt är MAC-baserad, ta en titt på den här frågan på serverfel .

Ett undantag från denna är när klienten befinner sig i samma LAN som servern. Som jag nämnde jämför klienten först IP-undernätet för sig själv och destinationen. Om det är detsamma (t.ex. 192.168.1.101 och 192.168.1.44, när det är på ett / 24 undernät), är kommunikationen baserad på MAC-adress. Klienten sänder ett meddelande på LAN och ber om MAC som tillhör servern ”IP och skicka den sedan till den MAC. Paketet kommer fortfarande att innehålla destinations-IP: n, men det finns ingen router mellan de två. (Det kan finnas, men då kommer det att fungera som en switch eller hub, inte som router.) Men detta är förmodligen inte det scenario du tänkte på.

Om du kunde bestämma MAC, skulle det vara en ganska stor integritetsintrång. Eftersom din MAC-adress förmodligen identifierar dig unikt i världen, skulle reklamnätverk inte ha några problem att spåra dig, även utan spårningskaka eller andra metoder.

Blockering en angripare av MAC skulle vara densamma som att blockera honom / henne med kakan eftersom den styrs av klienten. För närvarande ändras det nästan aldrig eftersom det nästan aldrig finns en anledning till det, men om du kunde bestämma och blockera en angripare av MAC kunde han helt enkelt ändra det. En IP-adress måste erkännas globalt för att vara routbar, men en MAC har inte det här problemet.

Dessutom kan en angripare blockera klienter vars MAC han känner genom att spoofa den MAC-adressen och sedan utlösa blocket. Den som verkligen använder den MAC-adressen skulle förbjudas att använda tjänsten.

Slutsats: Om det vore möjligt skulle det vara ganska ineffektivt och samtidigt införa en DoS-sårbarhet, men eftersom du inte kan få klienten att skicka MAC tillsammans med HTTP-rubriker eller något, är det bara inte möjligt utanför samma LAN.

Svar

MAC-adresser för källor (lager 2) visar bara sista routern för att vidarebefordra paketet.

Kommentarer

- Som ett tillägg: ibland begränsar ISP ' användarbeloppet till en eller flera slutpunkter. Detta kan dock enkelt kringgås genom att ställa in en intern router eller, hur @AviD har sagt, genom att ändra MAC-adress.

Svar

Jag är inte säker på vad den här frågan syftar på – blockerar HTTP-förfrågningar på webbservern? filtrerar åtkomst till en wifi-punkt? Brandväggar och routing?

Men oavsett om du kan eller kan inte blockera baserat på MAC-adressen, en bättre fråga är ska du blockerar.

Och det enkla svaret är: Nej .

Enkelt uttryckt, MAC-adresser kan enkelt ändras och / eller falska, och har fullständig kontroll över slutanvändaren (okej, nästan helt Så det finns ingen mening med att försöka implementera någon typ av kontroll baserat på det.

Kommentarer

- Hur kan du ändra en MAC Adress utan att ändra nätverkskortet?

- @Geek – det är möjligt att ändra MAC-adress med programvara, det beror på OS. I Windows finns det till exempel en registernyckel som innehåller MAC-adress, på * nix görs via " ifconfig " -kommandot. Vissa kort tillåter dock att ändra maskinvaruadressen själv.

- @Geek: De flesta nätverkskort stöder manuell inställning av en falsk adress. Dvs " Hanterad adress ". Också via OS-inställningar, beroende.

Svara

ja du kan. Använd en mac-åtkomstlista på en switch …

Kommentarer

- Läs frågan helt. Ditt svar gäller ett LAN, men du kan ' inte bara blockera någon MAC-adress i världen med denna switch. Detta har också behandlats i mitt svar.