Nogle gange ser jeg nyhedsartikler, der siger, at nogen blev mistænkt for en forbrydelse, så politiet fik deres søgehistorik og fandt forskellige google-søgeudtryk osv.

Hvad er de mulige måder, hvorpå de kan gøre det?

Jeg forstår, at hvis de får fysisk adgang til pcen (med en søgningsordre eller en anden proces), kan de kontrollere historikken, hvis det er gemt på drevet, men er der nogen anden måde?

Er det muligt for internetudbydere at have adgang til den slags information? Min forståelse er, at alt over SSL ikke er let at dechifrere, medmindre der er nogen form for MITM-angreb.

Bortset fra at få fysisk adgang til logfiler på maskinen, hvilke andre måder er mulige? Bruger jeg en Tor Browser forhindrer disse andre måder?

Svar

Hvad er de mulige måder kan de gøre det?

De vigtigste måder, politiet kan få søgeregistreringer på, er ved at:

-

Ser på lokal browserhistorik på den mistænktes computer (som du nævnte).

-

Krævende forbindelseslogfiler fra internetudbyderen og afslører, hvilke websteder der er besøgt.

-

Krævende forbindelsesoptegnelser fra de websteder, du har besøgt.

-

Krævende søgeregistreringer fra søgemaskiner såsom Google.

Er det muligt for internetudbydere at have adgang til den slags information? Min forståelse er, at alt over SSL ikke er let at dechifrere, medmindre der er en form for MITM-angreb.

TLS krypterer webtrafik, men du har stadig brug for at kende IP-adressen og domænet for at oprette forbindelse til et websted via HTTPS, og disse oplysninger sendes klart. Når du f.eks. opretter forbindelse til dette websted, ser din internetudbyder IP-adressen til stackexchange.com, og SNI giver også underdomænet (security) væk. Din internetudbyder ved dog ikke nøjagtigt, hvilke sider du har set. Se et andet spørgsmål for mere information om, hvad TLS nøjagtigt beskytter. Mere specifikt:

https://subdomain.example.com/some/path?with=stuff | visible to ISP | encrypted | Hvis subdomain.example.com er inkriminerende, så beskytter TLS dig ikke. Hvis resten af URLen er inkriminerende, beskytter TLS dig mod internetudbyder, men vil ikke beskytte dig, hvis en retskendelse kræver, at forbindelsesloggene fra example.com. Kun en anonymit y-netværk, som f.eks. Tor, kan hjælpe med at forhindre dette ved at adskille din rigtige IP fra IPen, der opretter forbindelse til webstederne.

Forebygger det at bruge en Tor-browser disse andre måder?

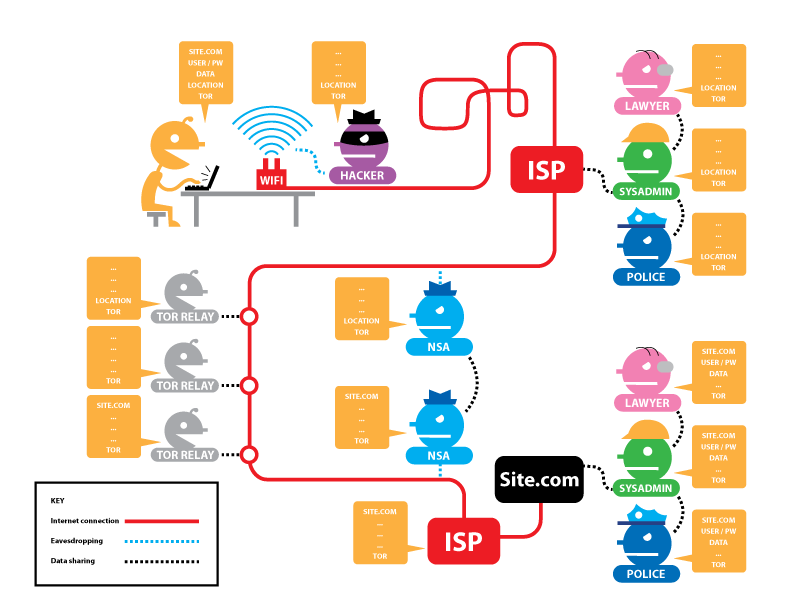

Ja, Tor Browser forhindrer denne type snooping, fordi alt mellem dig og udgangsnoden er krypteret. EFF har en god forklaring på Tor og HTTPS . Når du bruger begge dele, kan du bruge dette diagram til at se nøjagtigt, hvad forskellige modstandere kan se, og fra hvilken position, når du bruger Tor og HTTPS sammen. Det er nyttigt at bruge dette til at udvikle din trusselmodel.

Diagrammet ser lidt anderledes ud, hvis du bruger Tor uden HTTPS. Mens Tor stadig forhindrer din internetudbyder i at se andet end det faktum, at du bruger Tor, vil udgangsnoden være i stand til at læse trafikken (men den kan ikke fortælle, hvor den kom fra). Dette kan være et problem, hvis du indsender følsomme legitimationsoplysninger over Tor til et websted uden at bruge HTTPS. Tjek EFF-linket for at se en interaktiv version af diagrammet, hvor du kan skifte Tor- og HTTPS-status.

En vigtig ting at huske er, at Tor kun er et værktøj, og som alle værktøjer kan du bruge det er forkert. Det hjælper dig ikke, hvis du skruer op og sender bombetrusler til din skole, mens du er den eneste bruger af Tor på det tidspunkt. Ligeledes forhindrer Tor dig ikke i at utilsigtet afsløre PII.