Hvis jeg blokerer en IP, kan angriberen arbejde rundt om blokken ved at tage en ny IP eller bruge en proxy. Er det muligt at foretage et forbud baseret på MAC-adresse? Jeg vil blokere på webserverniveau, så uønskede brugere ikke skaber unødvendig trafik til webstedet.

Sendes MAC-adressen som en del af HTTP-anmodning?

Kommentarer

- Spørgger du specifikt om at blokere HTTP-anmodninger på webserveren? filtrere adgang til et wifi-punkt? anden form for netværk? Spørgsmålet er ikke særlig klart.

- @Avid: Ja HTTP-anmodning på webserveren

- Du kan blokere baseret på MAC-adressen, men jeg kan ' ikke forestille mig, hvordan det ville hjælpe dig. MAC-adressen ville være din egen router. MAC-adresser er en LAN-ting, ikke en internet-ting.

- @fabianhjr: Udført 🙂

Svar

Nej, MAC-adressen sendes ikke på overskrifterne. Hårdt, måske vil du kontrollere: https://panopticlick.eff.org/

Svar

Kort sagt er svaret nej , du kan normalt ikke blokere baseret på MAC-adresse. Og hvis du kunne, ville det være ubrugeligt. For at forstå hvorfor, skal du vide en ting eller to om, hvordan internettet fungerer.

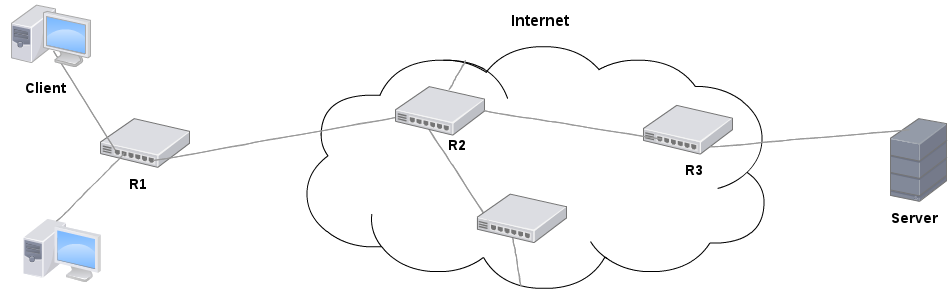

Kommunikation mellem enheder sker almindeligvis via Ethernet-protokol (wiki) , og på trods af kilde og destination identificeres ved IP, udføres faktisk kommunikation pr. MAC. Forestil dig følgende netværk:

Hvis klienten ønsker at sende en pakke til serveren, kontrollerer den først, om serveren er i det samme undernet. Nej, serveren har en 10.x IP, og klienten en 192.168. x IP. Klienten sender den derefter til sin router, R1, i håb om at det vil være i stand til at videresende det til destinationen. Pakken indeholder:

Source IP: 192.168.1.100 (belongs to: Client) Destination IP: 10.1.1.1 (belongs to: Server) Source MAC: 01:01:01:02:02:02 (belongs to: Client) Destination MAC: 02:01:01:02:02:02 (belongs to: R1) Så er R1 som “Åh, den IP er et eller andet sted på internettet”. Det ændrer kilde-IPen til den offentlige IP (så serveren kan sende en pakke tilbage) og videresender den til R2. Pakken indeholder nu:

Source IP: 172.16.1.1 (public IP from R1) Destination IP: 10.1.1.1 (belongs to: Server) Source MAC: 02:01:01:02:02:02 (belongs to: R1) Destination MAC: 03:01:01:02:02:02 (belongs to: R2) Som du kan se, ændres destinations-IPet ikke, men MAC-adresserne ændres hver gang den videresendes (med en router) baseret på hvilken router den videresendes til og hvilken router den kom fra.

Når vi bevæger os fremad, R2, kan det ikke manipulere med nogen af IPerne som R1 gjorde, fordi det ikke er en NAT-router (som de fleste forbrugere har). R2 vil blot videresende pakken.

I sidste ende vil serveren kun kunne se MAC-adressen fra R3. For at kommunikationen kan fungere, er det alt hvad den behøver at vide udover den originale IP fra R1. (Når en svarpakke kommer tilbage til R1, skal andre ting sikre, at pakken finder vej til klienten.) Hvis du vil vide, hvorfor ikke al kommunikation simpelthen er MAC-baseret, se på dette spørgsmål på serverfejl .

En undtagelse fra denne er, når klienten er inde i det samme LAN som serveren. Som jeg nævnte, sammenligner klienten først IP-undernettet for sig selv og destinationen. Hvis det er det samme (f.eks. 192.168.1.101 og 192.168.1.44, når det er på et / 24 subnet), er kommunikationen baseret på MAC-adresse. Klienten sender en besked på LAN og beder om MAC, der tilhører serveren “s IP, og send den derefter til den MAC. Pakken indeholder stadig destinations-IPen, men der er ingen router mellem de to. (Der kan være, men så fungerer det som en switch eller hub, ikke som router.) Men dette er sandsynligvis ikke det scenarie, du havde i tankerne.

Hvis du kunne bestemme MACen, ville være en ret stor krænkelse af privatlivets fred. Da din MAC-adresse uden tvivl identificerer dig entydigt på kloden, ville annonceringsnetværk ikke have noget problem med at spore dig, også uden tracking-cookie eller andre metoder.

Blokering en angriber fra MAC ville være det samme som at blokere ham / hende med cookie , fordi den styres af klienten. I øjeblikket er det næsten aldrig ændret, fordi der næsten aldrig er en grund til det, men hvis du kunne bestemme og blokere en angriber af MAC, kunne han simpelthen ændre det. En IP-adresse skal anerkendes globalt for at være routbar, men en MAC har ikke dette problem.

En angriber kan også blokere klienter, hvis MAC han kender, ved at spoofe den MAC-adresse og derefter udløse blokken. Den, der virkelig bruger denne MAC-adresse, har forbud mod at bruge tjenesten.

Konklusion: Hvis det var muligt, ville det være ret ineffektivt og samtidig introducere en DoS-sårbarhed, men da du ikke kan få klienten til at sende MAC sammen med HTTP-headere eller noget, er det bare ikke muligt uden for det samme LAN.

Svar

MAC-adresser til kilde (lag 2) viser kun sidste router for at videresende pakken.

Kommentarer

- Som et tillæg: undertiden begrænser internetudbyder ' brugerbeløb til en eller flere slutpunkter. Dette kan dog let omgåes ved at indstille intern router eller, hvordan @AviD har sagt, ved at ændre MAC-adresse.

Svar

Jeg er ikke sikker på, hvad dette spørgsmål henviser til – blokering af HTTP-anmodninger på webserveren? filtrering af adgang til et wifi-punkt? Firewalls og routing?

Men uanset om du kan eller kan ikke blokere baseret på MAC-adressen, et bedre spørgsmål er skal du blokerer.

Og det enkle svar er: Nej .

Enkelt sagt, MAC-adresser kan let ændres og / eller falskes og har fuld kontrol over slutbrugeren (okay, næsten fuldstændigt Så der er ingen mening i at prøve at implementere nogen form for kontrol baseret på det.

Kommentarer

- Hvordan kan du ændre en MAC Adresse uden at ændre netværkskortet?

- @Geek – det er muligt at ændre MAC-adresse med software, det afhænger af operativsystemet. For eksempel er der i Windows en registreringsdatabasenøgle, der indeholder MAC-adresse. På * nix udføres via " ifconfig " kommando. Nogle kort giver dog mulighed for at ændre selve hardware-adressen.

- @Geek: De fleste netværkskort understøtter manuel indstilling af en falsk adresse. Dvs. " Administreret adresse ". Også via OS-indstillinger afhængigt.

Svar

ja du kan. Brug en mac-adgangsliste på en switch …

Kommentarer

- Læs spørgsmålet helt. Dit svar gælder for et LAN, men du kan ' ikke bare blokere enhver MAC-adresse i verden med denne switch. Dette er også allerede dækket af mit svar.