Joskus näen uutisartikkeleita, joissa sanotaan, että joku epäillään rikoksesta, joten poliisi sai hakuhistoriansa ja löysi useita Googlen hakutermejä.

Millä tavoin he voivat tehdä sen?

Ymmärrän, että jos he pääsevät fyysisesti tietokoneeseen (etsintäluvalla tai muulla prosessilla), he voivat tarkistaa historian, jos se on tallennetaan asemaan, mutta onko olemassa muuta tapaa?

Voiko Internet-palveluntarjoajilla olla pääsy tällaisiin tietoihin? Ymmärrän, että mitään SSL: n kautta tapahtuvaa salausta ei ole helppo tulkita, ellei tapahdu jonkinlaista MITM-hyökkäystä.

Millä muilla tavoin kuin koneen lokien fyysinen käyttö on mahdollista? Selain estää näitä muita tapoja?

Vastaa

Mitkä ovat mahdolliset tavat he voivat tehdä sen?

Poliisi voi etsiä hakutietoja pääasiassa seuraavasti:

-

Tarkastelu paikallisen selaimen historia epäillyn tietokoneella (kuten mainitsit).

-

Yhteyslokien vaatiminen Internet-palveluntarjoajalta, paljastamalla vierailemasi sivustot.

-

Yhteystietueiden vaatiminen vierailemiltasi sivustoilta.

-

Hakutietueiden vaatiminen hakukoneilta, kuten Google.

Voiko Internet-palveluntarjoajilla olla pääsy tällaisiin tietoihin? Ymmärrän, että mitään SSL: n kautta tapahtuvaa salausta ei ole helppo tulkita, ellei ole olemassa jonkinlaista MITM-hyökkäystä.

TLS salaa verkkoliikenteen, mutta tarvitset silti tietää IP-osoite ja toimialue muodostaakseen yhteyden verkkosivustoon HTTPS: n kautta, ja nämä tiedot lähetetään tyhjänä. Kun esimerkiksi muodostat yhteyden tähän sivustoon, Internet-palveluntarjoajasi näkee IP-osoitteen stackexchange.com, ja SNI antaa myös aliverkkotunnuksen (security). Internet-palveluntarjoajasi ei kuitenkaan tiedä tarkalleen mitä sivuja katselit. Katso toinen kysymys saadaksesi lisätietoja siitä, mitä TLS tarkalleen suojaa. Tarkemmin:

https://subdomain.example.com/some/path?with=stuff | visible to ISP | encrypted | Jos subdomain.example.com on syytteinen, silloin TLS ei suojaa sinua. Jos muu URL-osoite on syytteinen, TLS suojaa sinua Internet-palveluntarjoajan harhailulta, mutta ei suojaa sinua, jos oikeuden päätöksessä vaaditaan yhteyslokeja example.com. Vain anonyymi y-verkko, kuten Tor, voi auttaa estämään tämän irrottamalla todellisen IP-osoitteen verkkosivustoille muodostuvasta IP-osoitteesta.

Estääkö Tor-selaimen käyttäminen näitä muita tapoja?

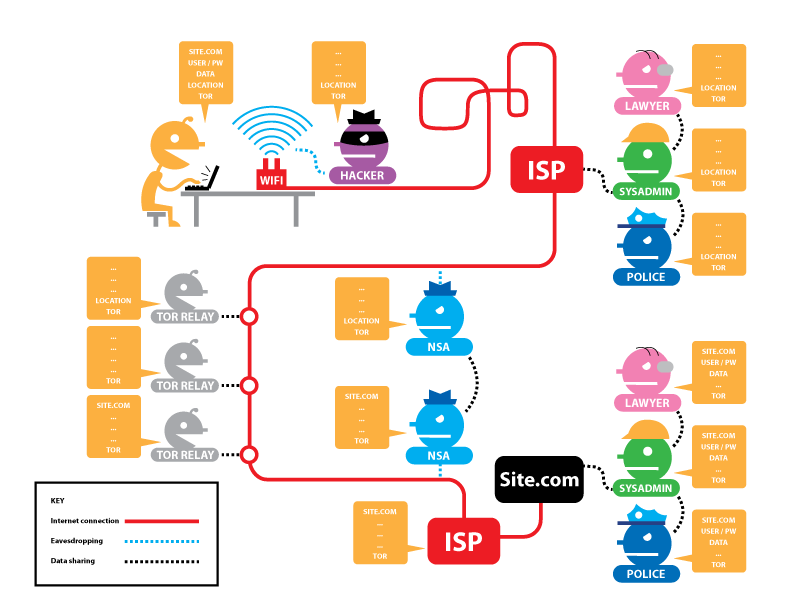

Kyllä, Tor-selain estää tämän tyyppisen nuuskinnan, koska kaikki sinun ja poistumissolmun välillä on salattu. EKTR: llä on hieno selitys Torille ja HTTPS: lle . Kun käytät molempia, voit käyttää tätä kaaviota nähdäksesi tarkalleen, mitä eri vastustajat näkevät ja mistä sijainnista, kun käytät Toria ja HTTPS: ää yhdessä. On hyödyllistä käyttää tätä uhkamallin kehittämiseen.

Kaavio näyttää hieman erilaiselta, jos käytät Toria ilman HTTPS: ää. Vaikka Tor estää edelleen Internet-palveluntarjoajaasi näkemästä muuta kuin sitä, että käytät Toria, poistumissolmu pystyy lukemaan liikenteen (mutta se ei voi kertoa mistä se tuli). Tämä voi olla ongelma, jos lähetät arkaluonteisia tunnistetietoja Torin kautta verkkosivustolle käyttämättä HTTPS: ää. Katso EFF-linkki nähdäksesi interaktiivisen version kaaviosta, jossa voit vaihtaa Torin ja HTTPS: n tilan.

Yksi tärkeä asia on muistaa, että Tor on vain työkalu ja kuten kaikki työkalut, voit käyttää se väärin. Se ei auta sinua, jos ryörität ja postitat pommiuhkia koulullesi, kun olet ainoa Torin käyttäjä tuolloin. Samoin Tor ei estä sinua paljastamasta vahingossa henkilötietoja.