Jos estän IP-osoitteen, hyökkääjä voi kiertää lohkon ottamalla uuden IP-osoitteen tai käyttämällä välityspalvelinta. Onko mahdollista tehdä kielto MAC-osoitteen perusteella? Haluan estää verkkopalvelimen tasolla, jotta ei-toivotut käyttäjät eivät luo tarpeetonta liikennettä sivustoon.

Lähetetäänkö MAC-osoite osana HTTP-pyyntöä?

Kommentit

- Kysytkö erityisesti HTTP-pyyntöjen estämisestä verkkopalvelimessa, suodatatko pääsyn wifi-pisteeseen, muuta verkkoyhteyttä? Kysymys ei ole kovin selkeä.

- @Avid: Kyllä HTTP-pyyntö verkkopalvelimella

- Voit estää MAC-osoitteen perusteella, mutta en voi ' kuvitella, kuinka se auttaisi MAC-osoite olisi oman reitittimesi osoite. MAC-osoitteet ovat LAN-asia, ei Internet-asia.

- @fabianhjr: Valmis 🙂

Vastaa

Ei, MAC-osoitetta ei lähetetä otsikoissa. Kovaa, sinun kannattaa tarkistaa: https://panopticlick.eff.org/

Vastaa

Lyhyesti sanottuna , vastaus on no , et yleensä voi estää MAC-osoitteen perusteella. Ja jos voisit, se olisi turhaa. Ymmärtääksesi miksi, sinun on tiedettävä asia tai kaksi Internetin toiminnasta.

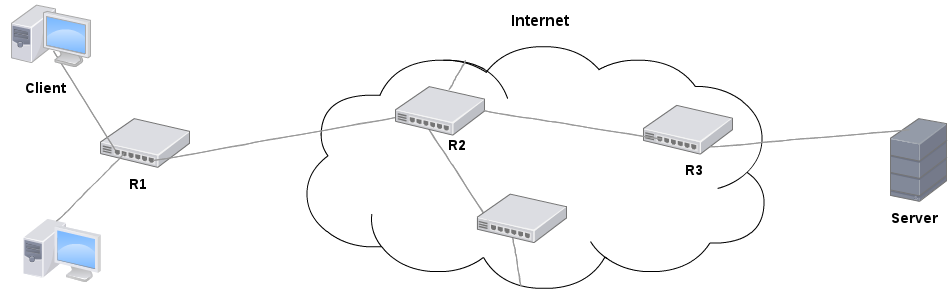

Laitteiden välinen tiedonsiirto tapahtuu yleensä Ethernet-protokollan (wiki) kautta, lähteestä ja kohteesta huolimatta. IP tunnistetaan, todellinen viestintä tapahtuu MAC: n mukaan. Kuvittele seuraava verkko:

Jos asiakas haluaa lähettää paketin palvelimelle, se tarkistaa ensin, onko palvelin samassa aliverkossa. ei, palvelimella on 10.x IP ja asiakkaalla 192.168. x IP. Asiakas lähettää sen sitten reitittimelleen R1 siinä toivossa se voi lähettää sen edelleen määränpäähän. Paketti sisältää:

Source IP: 192.168.1.100 (belongs to: Client) Destination IP: 10.1.1.1 (belongs to: Server) Source MAC: 01:01:01:02:02:02 (belongs to: Client) Destination MAC: 02:01:01:02:02:02 (belongs to: R1) Sitten R1 on kuin ”Voi, IP on jossain Internetissä”. Se muuttaa lähde-IP: n julkiseksi IP: ksi (jotta palvelin voi lähettää paketin takaisin) ja välittää sen edelleen R2: lle. Paketti sisältää nyt:

Source IP: 172.16.1.1 (public IP from R1) Destination IP: 10.1.1.1 (belongs to: Server) Source MAC: 02:01:01:02:02:02 (belongs to: R1) Destination MAC: 03:01:01:02:02:02 (belongs to: R2) Kuten näette, kohde-IP ei muutu, mutta MAC-osoitteet muuttuvat aina, kun se välitetään edelleen reititin) sen perusteella, mihin reitittimeen se välitetään ja mistä reitittimestä se tuli.

Siirtymällä eteenpäin R2 ei peukaloi mitään IP-osoitteita, kuten R1 teki, koska se ei ole NAT-reititin (kuten useimmilla kuluttajilla on). R2 vain lähettää paketin eteenpäin.

Loppujen lopuksi palvelin näkee vain R3: n MAC-osoitteen. Jotta viestintä toimisi, kaikki tämä on tiedettävä alkuperäisen IP-osoitteen lisäksi osoitteesta R1. (Kun vastauspaketti palaa osoitteeseen R1, muut asiat varmistavat, että paketti löytää tiensä asiakkaalle.) Jos haluat tietää, miksi kaikki viestintä ei ole pelkästään MAC-pohjaista, vilkaise tätä kysymystä serverfaultissa .

Yksi poikkeus tähän on silloin, kun asiakas on samassa lähiverkossa kuin palvelin. Kuten mainitsin, asiakas vertaa ensin itsensä ja kohteen IP-aliverkkoa. Jos se on sama (esim. 192.168.1.101 ja 192.168.1.44, kun se on aliverkossa / 24), tiedonsiirto perustuu MAC-osoitteeseen. Asiakas lähettää viestin lähiverkossa ja pyytää palvelimelle kuuluvaa MAC: tä. ”s IP ja lähetä se sitten kyseiselle MAC: lle. Paketti sisältää edelleen kohde-IP: n, mutta näiden kahden välillä ei ole reititintä. (Saattaa olla, mutta silloin se toimii kytkimenä tai keskittimenä, ei reitittimenä.) Mutta tämä ei todennäköisesti ole mielessäsi oleva skenaario.

Jos pystyt määrittämään MAC-arvon, se olisi melko suuri yksityisyyden rikkominen. Koska MAC-osoitteesi tunnistaa sinut yksilöllisesti maapallolla, mainosverkostoilla ei olisi mitään ongelmia sinun seurannassa, myös ilman evästeiden tai muiden menetelmien seurantaa.

Esto MAC: n hyökkääjä olisi sama kuin estäisi hänet evästeellä , koska asiakas hallitsee sitä. Tällä hetkellä se ei ole koskaan muuttunut, koska sille ei ole melkein koskaan syytä, mutta jos pystyt määrittämään ja estämään hyökkääjän MAC: n avulla, hän voi yksinkertaisesti muuttaa sen. IP-osoitteet on tunnettava maailmanlaajuisesti, jotta ne voidaan reitittää, mutta MAC ei ole tätä ongelmaa.

Lisäksi hyökkääjä voi estää asiakkaita, joiden MAC tunnetaan, väärentämällä kyseistä MAC-osoitetta ja käynnistämällä sitten eston. Kuka tahansa, joka todella käyttää kyseistä MAC-osoitetta, olisi kielletty käyttämästä palvelua.

Päätelmä: Jos se olisi mahdollista, se olisi melko tehotonta ja ottaisi käyttöön DoS-haavoittuvuuden, mutta koska et voi saada asiakasta lähettämään MAC: ää HTTP-otsikkojen tai muun kanssa, se ei vain ole mahdollista saman lähiverkon ulkopuolella.

Vastaa

Lähde-MAC-osoitteet (kerros 2) näyttävät vain viimeisen reitittimen paketin edelleenlähettämiseksi.

kommentit

- Lisäaineena: joskus ISP ' rajoittavat käyttäjän määrää yhteen tai useampaan päätepisteet. Tämä voidaan kuitenkin ohittaa helposti asettamalla sisäinen reititin tai, miten @AviD on sanonut, muuttamalla MAC-osoitetta.

Vastaa

En ole varma, mihin tämä kysymys viittaa – estätkö HTTP-pyynnöt verkkopalvelimessa? suodatatko pääsyn wifi-pisteeseen? Palomuurit ja reititys?

Mutta riippumatta siitä, voitko tai ei voi estää MAC-osoitteen perusteella, parempi kysymys pitäisi estää.

Ja yksinkertainen vastaus on: Ei .

Yksinkertaisesti sanottuna MAC-osoitteita voidaan helposti muuttaa ja / tai huijata, ja ne hallitsevat täysin loppukäyttäjää (okei, melkein kokonaan ). Joten ei ole mitään järkeä yrittää toteuttaa minkäänlaista ohjausta sen perusteella.

Kommentit

- Kuinka voit muuttaa MAC Osoite muuttamatta verkkokorttia?

- @Geek – MAC-osoite voidaan vaihtaa ohjelmistolla, joka riippuu käyttöjärjestelmästä. Esimerkiksi Windowsissa on rekisteriavain, jolla on MAC-osoite, * nix tehdään " ifconfig " -komennolla. Jotkin kortit sallivat kuitenkin itse muuttaa laitteisto-osoitteen.

- @Geek: Useimmat verkkokortit tukevat väärennetyn osoitteen manuaalista asettamista. Eli. " Hallinnoitu osoite ". Myös käyttöjärjestelmän asetusten kautta.

Vastaa

kyllä voit. Käytä kytkimen mac-käyttöoikeusluetteloa …

Kommentit

- Lue kysymys kokonaan. Vastauksesi koskee lähiverkkoa, mutta et voi ' t estää tällä MAC-osoitteella tällä kytkimellä. Myös tämä on jo katettu vastauksessani.