Noen ganger ser jeg nyhetsartikler som sier at noen ble mistenkt for en forbrytelse, så politiet fikk søkehistorikken og fant forskjellige google-søkeord osv.

Hva er de mulige måtene de kan gjøre det på?

Jeg forstår at hvis de får fysisk tilgang til PCen (med en søkeordre eller en annen prosess), kan de sjekke historikken om det er lagret på stasjonen, men er det noen annen måte?

Er det mulig for Internett-leverandører å ha tilgang til den slags informasjon? Min forståelse er at alt over SSL ikke er lett å tyde med mindre det er noen form for MITM-angrep.

Annet enn å få fysisk tilgang til logger på maskinen, hvilke andre måter er mulig? Bruker jeg en Tor Nettleser forhindrer disse andre måtene?

Svar

Hva er de mulige måtene kan de gjøre det?

De viktigste måtene politiet kan skaffe søkeposter er ved å:

-

Ser på lokal nettleserhistorikk på den mistenkte datamaskinen (som du nevnte).

-

Krevende tilkoblingslogger fra ISP, og avslører hvilke nettsteder som har blitt besøkt.

-

Krevende tilkoblingsposter fra nettstedene du har besøkt.

-

Krevende søkeregister fra søkemotorer, for eksempel Google.

Er det mulig for Internett-leverandører å ha tilgang til den slags informasjon? Min forståelse er at alt over SSL ikke er lett å tyde med mindre det er noen form for MITM-angrep.

TLS krypterer nettrafikk, men du trenger fortsatt å kjenne IP-adressen og domenet for å koble til et nettsted via HTTPS, og denne informasjonen sendes tydelig. Når du for eksempel kobler til dette nettstedet, ser Internett-leverandøren din IP-adressen til stackexchange.com, og SNI gir også underdomenet (security). Internett-leverandøren din vet imidlertid ikke nøyaktig hvilke sider du har sett. Se et annet spørsmål for mer informasjon om hva TLS beskytter. Mer spesifikt:

https://subdomain.example.com/some/path?with=stuff | visible to ISP | encrypted | Hvis subdomain.example.com er belastende, vil TLS ikke beskytte deg. Hvis resten av URL-en er inkriminerende, vil TLS beskytte deg mot Internett-spionering, men vil ikke beskytte deg hvis en rettskjennelse krever at tilkoblingsloggene fra example.com. Bare en anonymit y-nettverk, for eksempel Tor, kan bidra til å forhindre dette ved å koble din virkelige IP fra IP-en som kobles til nettsteder. andre måter?

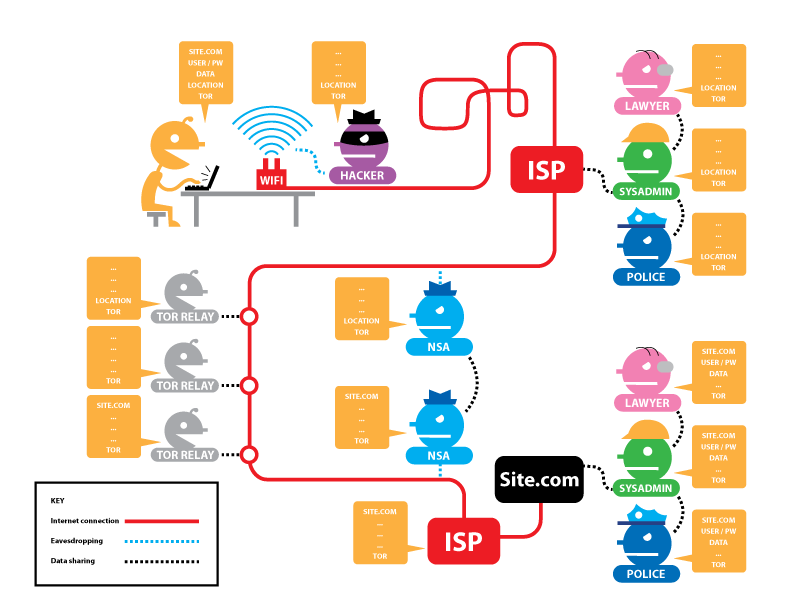

Ja, Tor Browser forhindrer denne typen snusing fordi alt mellom deg og utgangsnoden er kryptert. EFF har en flott forklaring på Tor og HTTPS . Når du bruker begge deler, kan du bruke dette diagrammet til å se nøyaktig hva forskjellige motstandere kan se og fra hvilken posisjon når du bruker Tor og HTTPS sammen. Det er nyttig å bruke dette til å utvikle din trusselmodell.

Diagrammet ser litt annerledes ut hvis du bruker Tor uten HTTPS. Mens Tor fremdeles forhindrer Internett-leverandøren din å se noe annet enn det faktum at du bruker Tor, vil utgangsnoden kunne lese trafikken (men den kan ikke fortelle hvor den kom fra). Dette kan være et problem hvis du sender sensitiv legitimasjon over Tor til et nettsted uten å bruke HTTPS. Ta en titt på EFF-lenken for å se en interaktiv versjon av diagrammet der du kan veksle mellom Tor og HTTPS-status.

En viktig ting å huske er at Tor bare er et verktøy, og som alle verktøy kan du bruke det er galt. Det vil ikke hjelpe deg hvis du slår på og legger ut bombetrusler til skolen din mens du er den eneste brukeren av Tor den gangen. På samme måte forhindrer Tor deg ikke fra å utilsiktet avsløre PII.