Hvis jeg blokkerer en IP, kan angriperen jobbe rundt blokken ved å ta en ny IP eller bruke en proxy. Er det mulig å gjøre et forbud basert på MAC-adresse? Jeg vil blokkere på webservernivå slik at uønskede brukere ikke skaper unødvendig trafikk til nettstedet.

Sendes MAC-adressen som en del av HTTP-forespørsel?

Kommentarer

- Spør du spesifikt om å blokkere HTTP-forespørsler på webserveren? filtrere tilgang til et wifi-punkt? annen form for nettverk? Spørsmålet er ikke veldig klart.

- @Avid: Ja HTTP-forespørsel på webserveren

- Du kan blokkere basert på MAC-adressen, men jeg kan ' ikke forestille meg hvordan det vil hjelpe deg. MAC-adressen vil være den til din egen router. MAC-adresser er en LAN-ting, ikke en Internett-ting.

- @fabianhjr: Ferdig 🙂

Svar

Nei, MAC-adressen sendes ikke på overskriftene. Tøft, kanskje du vil sjekke: https://panopticlick.eff.org/

Svar

Kort sagt , svaret er nei , du kan vanligvis ikke blokkere basert på MAC-adresse. Og hvis du kunne, ville det være ubrukelig. For å forstå hvorfor, må du vite noe eller to om hvordan internett fungerer.

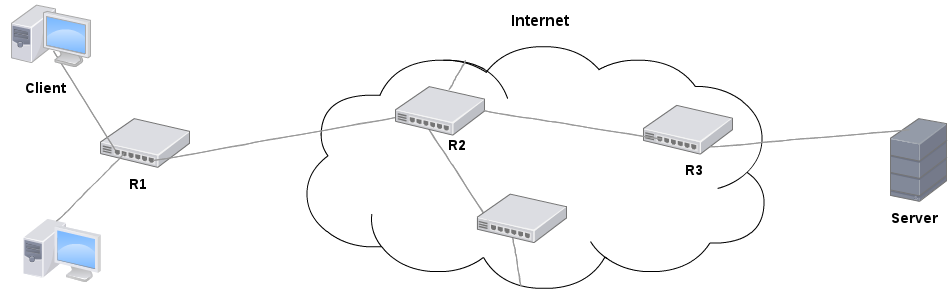

Kommunikasjon mellom enheter skjer ofte via Ethernet-protokollen (wiki) , og til tross for kilde og destinasjon identifiseres av IP, gjøres faktisk kommunikasjon per MAC. Tenk deg følgende nettverk:

Hvis klienten ønsker å sende en pakke til serveren, sjekker den først om serveren er i samme undernett. Nei, serveren har en 10.x IP, og klienten en 192.168. x IP. Klienten sender den deretter til ruteren sin, R1, i håp om at den vil kunne videresende den til destinasjonen. Pakken inneholder:

Source IP: 192.168.1.100 (belongs to: Client) Destination IP: 10.1.1.1 (belongs to: Server) Source MAC: 01:01:01:02:02:02 (belongs to: Client) Destination MAC: 02:01:01:02:02:02 (belongs to: R1) Da er R1 som «Å, den IP er et sted på internett». Den endrer kilde-IP-en til den offentlige IP-en (slik at serveren kan sende en pakke tilbake), og videresender den til R2. Pakken inneholder nå:

Source IP: 172.16.1.1 (public IP from R1) Destination IP: 10.1.1.1 (belongs to: Server) Source MAC: 02:01:01:02:02:02 (belongs to: R1) Destination MAC: 03:01:01:02:02:02 (belongs to: R2) Som du kan se, endres ikke destinasjons-IP-en, men MAC-adressene endres hver gang den blir videresendt (av en router) basert på hvilken ruter den videresendes til og hvilken ruter den kom fra.

Når du beveger deg fremover, R2 kan det ikke tukles med noen av IP-ene som R1 gjorde fordi det ikke er en NAT-ruter (som de fleste forbrukere har). R2 vil bare videresende pakken.

Til slutt vil serveren bare kunne se MAC-adressen fra R3. For at kommunikasjonen skal fungere, er det alt den trenger å vite i tillegg til den opprinnelige IP-adressen fra R1. (Når en svarpakke kommer tilbake på R1, sørger andre ting for at pakken finner veien til klienten.) Hvis du vil vite hvorfor ikke all kommunikasjon bare er MAC-basert, ta en titt på dette spørsmålet på serverfeil .

Ett unntak fra denne er når klienten er inne i samme LAN som serveren. Som jeg nevnte, sammenligner klienten først IP-delnettet for seg selv og destinasjonen. Hvis det er det samme (f.eks. 192.168.1.101 og 192.168.1.44, når det er på et / 24 subnett), er kommunikasjonen basert på MAC-adresse. Klienten sender en melding på LAN, og ber om MAC som tilhører serveren «IP, og send den deretter til den MACen. Pakken vil fremdeles inneholde destinasjonens IP, men det er ingen ruter mellom de to. (Det kan være, men da vil det fungere som en bryter eller hub, ikke som router.) Men dette er sannsynligvis ikke scenariet du hadde i tankene.

Hvis du kunne bestemme MAC, ville være et ganske stort personvernbrudd. Siden MAC-adressen din uten tvil identifiserer deg unikt på kloden, ville annonseringsnettverk ikke ha noe problem med å spore deg, også uten å spore informasjonskapsel eller andre metoder.

Blokkering en angriper fra MAC ville være det samme som å blokkere ham / henne ved å bruke informasjonskapsel fordi den styres av klienten. Foreløpig er det nesten aldri forandret fordi det nesten aldri er noen grunn til det, men hvis du kunne bestemme og blokkere en angriper av MAC, kunne han ganske enkelt endre det. En IP-adresse må være anerkjent globalt for å være rutbar, men en MAC har ikke dette problemet.

En angriper kan også blokkere klienter hvis MAC han kjenner ved å spoofe den MAC-adressen og deretter utløse blokken. Den som virkelig bruker den MAC-adressen, har forbud mot å bruke tjenesten.

Konklusjon: Hvis det var mulig, ville det vært ganske ineffektivt og mens du introduserte en DoS-sårbarhet, men siden du ikke kan få klienten til å sende MAC sammen med HTTP-overskrifter eller noe, er det bare ikke mulig utenfor samme LAN.

Svar

MAC-adresser for kilde (lag 2) viser bare siste ruter for å videresende pakken.

Kommentarer

- Som et tillegg: noen ganger begrenser ISP ' brukerbeløpet til en eller flere sluttpunkter. Selv om dette enkelt kan forbigås ved å sette opp en intern router eller, hvordan @AviD har sagt, ved å endre MAC-adresse.

Svar

Jeg er ikke sikker på hva dette spørsmålet refererer til – blokkerer HTTP-forespørsler på webserveren? filtrerer tilgang til et wifi-punkt? Brannmurer og ruting?

Men uansett om du kan eller kan ikke blokkere basert på MAC-adressen, et bedre spørsmål er bør du blokkerer.

Og det enkle svaret er: Nei .

Enkelt sagt, MAC-adresser kan enkelt endres og / eller falskes, og har full kontroll over sluttbrukeren (ok, nesten fullstendig Så det er ingen vits i å prøve å implementere noen form for kontroll basert på det.

Kommentarer

- Hvordan kan du endre en MAC Adresse uten å endre nettverkskortet?

- @Geek – det er mulig å endre MAC-adresse med programvare, det avhenger av operativsystemet. For eksempel er det i Windows en registernøkkel som inneholder MAC-adresse. * Nix gjøres via " ifconfig " -kommandoen. Imidlertid tillater noen kort å endre maskinvareadressen selv.

- @Geek: De fleste nettverkskort støtter manuell innstilling av en falsk adresse. Dvs. " Administrert adresse ". Også via OS-innstillinger, avhengig.

Svar

ja du kan. Bruk en mac-tilgangsliste på en bryter …

Kommentarer

- Les spørsmålet helt. Svaret ditt gjelder et LAN, men du kan ' t bare blokkere hvilken som helst MAC-adresse i verden med denne bryteren. Dette har også allerede blitt dekket i svaret mitt.