Soms zie ik nieuwsartikelen die zeggen dat iemand werd verdacht van een misdrijf, zodat de politie hun zoekgeschiedenis kreeg en verschillende Google-zoektermen enz. vond.

Wat zijn de mogelijke manieren waarop ze dat kunnen doen?

Ik begrijp dat als ze fysieke toegang tot de pc krijgen (met een huiszoekingsbevel of een ander proces), ze de geschiedenis kunnen controleren als dat zo is opgeslagen op de schijf, maar is er een andere manier?

Is het mogelijk voor ISPs om toegang te hebben tot dat soort informatie? Ik heb begrepen dat alles via SSL niet gemakkelijk te ontcijferen is, tenzij er een soort MITM-aanval is.

Welke andere manieren zijn er behalve fysieke toegang krijgen tot logboeken op de machine? Browser voorkomen deze andere manieren?

Antwoord

Wat zijn de mogelijke manieren kunnen ze dat doen?

De belangrijkste manieren waarop de politie zoekgegevens kan verkrijgen, zijn door:

-

Kijken naar lokale browsergeschiedenis op de computer van de verdachte (zoals u al zei).

-

Verbindingslogboeken van de ISP vragen om te onthullen welke sites zijn bezocht.

-

Verbindingsrecords vragen van de sites die u heeft bezocht.

-

Zoekrecords vragen van zoekmachines, zoals Google.

Is het mogelijk dat ISPs toegang hebben tot dat soort informatie? Ik heb begrepen dat alles via SSL niet gemakkelijk te ontcijferen is, tenzij er een soort MITM-aanval is.

TLS versleutelt webverkeer, maar je hebt nog steeds nodig om het IP-adres en domein te kennen om verbinding te maken met een website via HTTPS, en deze informatie wordt ongecodeerd verzonden. Wanneer u bijvoorbeeld verbinding maakt met deze site, ziet uw ISP het IP-adres van stackexchange.com, en SNI geeft ook het subdomein weg (security). Uw ISP weet echter niet precies welke paginas u heeft bekeken. Zie nog een vraag voor meer informatie over wat TLS precies beschermt. Meer specifiek:

https://subdomain.example.com/some/path?with=stuff | visible to ISP | encrypted | If subdomain.example.com belastend is, zal TLS u niet beschermen. Als de rest van de URL belastend is, zal TLS u beschermen tegen het rondneuzen van uw internetprovider, maar niet u beschermen als een rechterlijk bevel de verbindingslogboeken van example.com. Alleen anoniem y-netwerk, zoals Tor, kan dit helpen voorkomen door uw echte IP-adres te ontkoppelen van het IP-adres dat verbinding maakt met de websites.

Voorkomt het gebruik van een Tor-browser deze andere manieren?

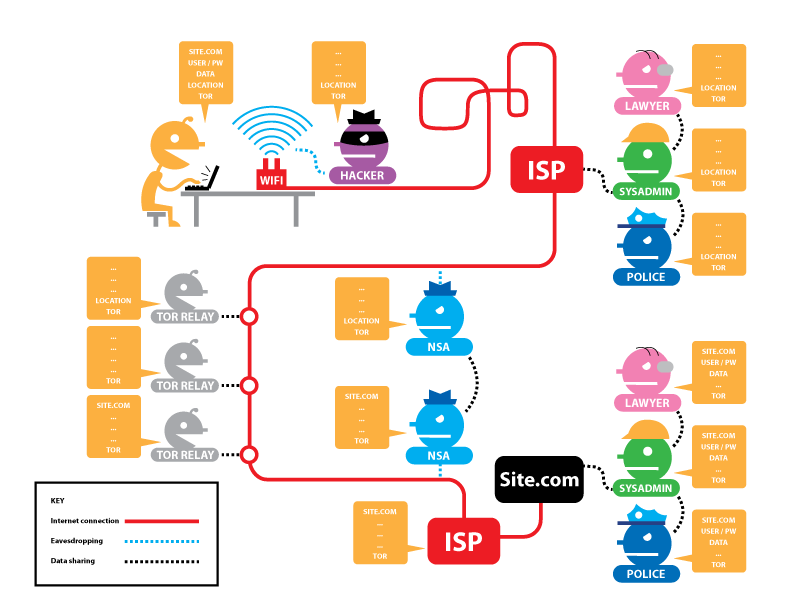

Ja, Tor Browser voorkomt dit soort rondneuzen omdat alles tussen jou en de exit-node gecodeerd is. De EFF heeft een geweldige uitleg van Tor en HTTPS . Als je beide gebruikt, kun je dit diagram gebruiken om precies te zien wat verschillende tegenstanders kunnen zien en vanuit welke positie wanneer je Tor en HTTPS samen gebruikt. Het is handig om dit te gebruiken om je dreigingsmodel te ontwikkelen.

Het diagram ziet er een beetje anders uit als je Tor zonder HTTPS gebruikt. Hoewel Tor nog steeds voorkomt dat uw ISP iets anders ziet dan het feit dat u Tor gebruikt, kan het exitknooppunt het verkeer lezen (maar het kan niet zeggen waar het vandaan kwam). Dit kan een probleem zijn als u gevoelige inloggegevens via Tor naar een website verzendt zonder HTTPS te gebruiken. Bekijk de EFF-link om een interactieve versie van het diagram te zien waarin je de Tor- en HTTPS-status kunt wisselen.

Een belangrijk ding om te onthouden is dat Tor slechts een tool is en dat je, net als alle andere tools, kunt gebruiken het is fout. Het zal je niet helpen als je het verpest en bommeldingen plaatst op je school terwijl je op dat moment de enige gebruiker van Tor bent. Evenzo voorkomt Tor niet dat u per ongeluk PII vrijgeeft.