Als ik een IP blokkeer, kan de aanvaller het blok omzeilen door een nieuw IP-adres te nemen of een proxy te gebruiken. Is het mogelijk om een ban op basis van MAC-adres te maken? Ik wil blokkeren op webserver-niveau zodat ongewenste gebruikers geen onnodig verkeer naar de site genereren.

Wordt het MAC-adres verzonden als onderdeel van een HTTP-verzoek?

Opmerkingen

- Vraagt u specifiek naar het blokkeren van HTTP-verzoeken op de webserver, het filteren van toegang tot een wifipunt, ander soort netwerken? De vraag is niet erg duidelijk.

- @Avid: Ja HTTP-verzoek op de webserver

- U kunt blokkeren op basis van het MAC-adres, maar ik kan ' niet voorstellen hoe dat zou helpen u. Het MAC-adres is dat van uw eigen router. MAC-adressen zijn een LAN-ding, geen internet-ding.

- @fabianhjr: Klaar 🙂

Answer

Nee, het MAC-adres wordt niet op de headers verzonden. Moeilijk, misschien wilt u het volgende controleren: https://panopticlick.eff.org/

Antwoord

Kortom , het antwoord is nee , je kunt meestal “niet blokkeren op basis van MAC-adres. En als je zou kunnen, zou het nutteloos zijn. Om te begrijpen waarom, moet je een ding weten of twee over hoe het internet werkt.

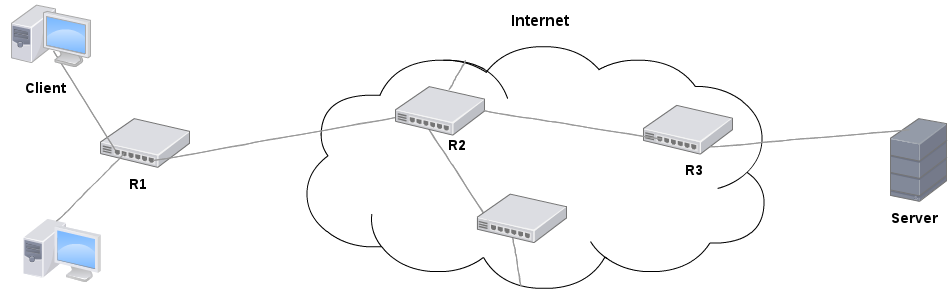

Communicatie tussen apparaten verloopt doorgaans via het Ethernet-protocol (wiki) , en ondanks de bron en bestemming geïdentificeerd door IP, gebeurt de daadwerkelijke communicatie per MAC. Stel je het volgende netwerk voor:

Als de client een pakket naar de server wil sturen, controleert deze eerst of de server zich in hetzelfde subnet bevindt.Nee, de server heeft een 10.x IP en de client een 192.168. x IP De client stuurt het vervolgens naar zijn router, R1, in de hoop dat het zal het naar de bestemming kunnen doorsturen. Het pakket bevat:

Source IP: 192.168.1.100 (belongs to: Client) Destination IP: 10.1.1.1 (belongs to: Server) Source MAC: 01:01:01:02:02:02 (belongs to: Client) Destination MAC: 02:01:01:02:02:02 (belongs to: R1) Dan is R1 als “Oh, dat IP-adres is ergens op internet”. Het verandert het bron-IP-adres in het openbare IP-adres (zodat de server een pakket kan terugsturen) en stuurt het door naar R2. Het pakket bevat nu:

Source IP: 172.16.1.1 (public IP from R1) Destination IP: 10.1.1.1 (belongs to: Server) Source MAC: 02:01:01:02:02:02 (belongs to: R1) Destination MAC: 03:01:01:02:02:02 (belongs to: R2) Zoals u kunt zien, verandert het bestemmings-IP niet, maar de MAC-adressen veranderen elke keer dat het wordt doorgestuurd (door een router) op basis van welke router het is doorgestuurd en van welke router het afkomstig is.

In de toekomst zal R2 niet knoeien met een van de IPs zoals R1 deed omdat het geen NAT-router is (zoals de meeste consumenten hebben). R2 zal het pakket alleen doorsturen.

Uiteindelijk zal de server alleen het MAC-adres van R3 kunnen zien. Om de communicatie te laten werken, is dat alles wat nodig is, behalve het originele IP-adres van R1. (Wanneer een antwoordpakket terugkomt op R1, zorgen andere dingen ervoor dat het pakket zijn weg naar de client vindt.) Als je wilt weten waarom niet alle communicatie gewoon op MAC is gebaseerd, kijk eens naar deze vraag over serverfault .

Een uitzondering hierop is wanneer de client zich in hetzelfde LAN bevindt als de server. Zoals ik al zei, vergelijkt de client eerst het IP-subnet van zichzelf en de bestemming. Als het hetzelfde is (bijv. 192.168.1.101 en 192.168.1.44, wanneer op een / 24-subnet), is de communicatie gebaseerd op het MAC-adres. De client zal een bericht over het LAN uitzenden en om de MAC van de server vragen “s IP, en stuur het dan naar die MAC. Het pakket bevat nog steeds het bestemmings-IP, maar er is geen router tussen de twee. (Misschien wel, maar dan fungeert het als een switch of hub, niet als router.) Maar dit is waarschijnlijk niet het scenario dat u in gedachten had.

Als je de MAC zou kunnen bepalen, zou dat een vrij grote schending van de privacy zijn. Aangezien uw MAC-adres u aantoonbaar uniek identificeert op de wereld, zouden advertentienetwerken geen probleem hebben om u te volgen, ook zonder trackingcookie of andere methoden.

Blokkeren een aanvaller via MAC zou hetzelfde zijn als hem / haar blokkeren door middel van een cookie omdat het wordt beheerd door de client. Momenteel is het bijna nooit veranderd omdat er bijna nooit een reden voor is, maar als je een aanvaller door MAC zou kunnen identificeren en blokkeren, zou hij het eenvoudig kunnen veranderen. Een IP-adres moet wereldwijd worden herkend om routeerbaar te zijn, maar een MAC heeft dit probleem niet.

Ook kan een aanvaller clients blokkeren waarvan hij de MAC kent door dat MAC-adres te vervalsen en vervolgens de blokkering te activeren. Degene die dat MAC-adres echt gebruikt, mag de service niet gebruiken.

Conclusie: Als het mogelijk was, zou het tamelijk ineffectief zijn en terwijl het een DoS-kwetsbaarheid introduceert, maar aangezien je “niet kunt zorgen dat de client de MAC samen met HTTP-headers of zoiets verzendt, is het gewoon niet mogelijk buiten hetzelfde LAN.

Answer

Bron-MAC-adressen (laag 2) laten alleen de laatste router zien om het pakket door te sturen.

Reacties

- Als een addendum: soms beperken ISP ' s het aantal gebruikers tot een of meerdere eindpunten. Dit kan echter gemakkelijk worden omzeild door een interne router in te stellen of, zoals @AviD heeft gezegd, door het MAC-adres te wijzigen.

Answer

Ik weet niet zeker waar deze vraag naar verwijst – HTTP-verzoeken op de webserver blokkeren? toegang tot een wifi-punt filteren? Firewalls en routering?

Maar hoe dan ook, of je dat kunt of kan niet blokkeren op basis van het MAC-adres, een betere vraag is moet je blokkeert.

En het simpele antwoord is: Nee .

Simpel gezegd, MAC-adressen kunnen gemakkelijk worden gewijzigd en / of vervalst, en hebben de volledige controle over de eindgebruiker (oké, bijna volledig ). Het heeft dus geen zin om op basis daarvan een controle te implementeren.

Opmerkingen

- Hoe kun je een MAC wijzigen Adres zonder de netwerkkaart te veranderen?

- @Geek – het is mogelijk om het MAC-adres te wijzigen met software, die afhankelijk is van het besturingssysteem. In Windows is er bijvoorbeeld een registersleutel die het MAC-adres bevat, on * nix wordt gedaan via " ifconfig " commando. Bij sommige kaarten kan het hardware-adres echter zelf worden gewijzigd.

- @Geek: de meeste netwerkkaarten ondersteunen handmatige instelling van een vervalst adres. D.w.z. " Beheerd adres ". Ook via OS-instellingen, afhankelijk.

Antwoord

ja dat kan. Gebruik een mac-toegangslijst op een switch …

Opmerkingen

- Lees de vraag helemaal. Uw antwoord is van toepassing op een LAN, maar u kunt ' niet zomaar elk MAC-adres in de wereld blokkeren met deze schakelaar. Dit is ook al behandeld in mijn antwoord.