Jeśli zablokuję adres IP, atakujący może obejść ten blok, przyjmując nowy adres IP lub korzystając z serwera proxy. Czy można zablokować konto na podstawie adresu MAC? Chcę blokować na poziomie serwera WWW, aby niechciani użytkownicy nie generowali niepotrzebnego ruchu do witryny.

Czy adres MAC jest wysyłany jako część żądania HTTP?

Komentarze

- Czy pytasz konkretnie o blokowanie żądań HTTP na serwerze internetowym? filtrowanie dostępu do punktu Wi-Fi? inny rodzaj sieci? Pytanie nie jest zbyt jasne.

- @Avid: Tak Żądanie HTTP na serwerze WWW

- Możesz blokować na podstawie adresu MAC, ale mogę ' wyobrazić sobie, jak to pomogło Adres MAC będzie adresem twojego własnego routera. Adresy MAC to sprawa sieci LAN, a nie internetu.

- @fabianhjr: Gotowe 🙂

Odpowiedź

Nie, adres MAC nie jest wysyłany w nagłówkach. Trudno, możesz sprawdzić: https://panopticlick.eff.org/

Odpowiedź

W skrócie , odpowiedź brzmi nie , zwykle nie można blokować na podstawie adresu MAC. A gdyby tak było, byłoby to bezużyteczne. Aby zrozumieć, dlaczego, musisz coś wiedzieć lub dwa o tym, jak działa internet.

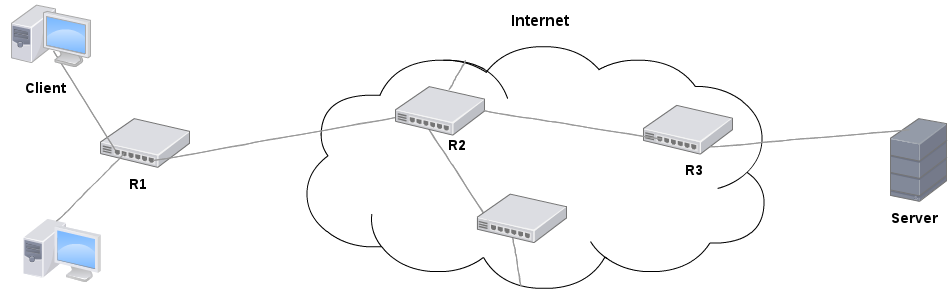

Komunikacja między urządzeniami odbywa się zwykle za pośrednictwem protokołu Ethernet (wiki) i pomimo źródła i przeznaczenia identyfikowane za pomocą adresu IP, rzeczywista komunikacja odbywa się według adresów MAC. Wyobraź sobie następującą sieć:

Jeśli klient chce wysłać pakiet do serwera, najpierw sprawdza, czy serwer znajduje się w tej samej podsieci Nie, serwer ma adres IP 10.x, a klient 192.168. x IP. Klient przesyła go następnie do swojego routera R1 w nadziei, że tak będzie w stanie przekazać go do miejsca przeznaczenia. Pakiet zawiera:

Source IP: 192.168.1.100 (belongs to: Client) Destination IP: 10.1.1.1 (belongs to: Server) Source MAC: 01:01:01:02:02:02 (belongs to: Client) Destination MAC: 02:01:01:02:02:02 (belongs to: R1) Następnie R1 przypomina „Och, ten adres IP jest gdzieś w Internecie”. Zmienia źródłowy adres IP na publiczny adres IP (aby serwer mógł odesłać pakiet z powrotem) i przekazuje go do R2. Pakiet zawiera teraz:

Source IP: 172.16.1.1 (public IP from R1) Destination IP: 10.1.1.1 (belongs to: Server) Source MAC: 02:01:01:02:02:02 (belongs to: R1) Destination MAC: 03:01:01:02:02:02 (belongs to: R2) Jak widać, docelowy adres IP nie zmienia się, ale adresy MAC zmieniają się za każdym razem, gdy jest przekazywany (przez router) w zależności od tego, do którego routera jest przekazywany i z którego routera pochodzi.

Przechodząc dalej, R2 nie będzie modyfikować żadnego adresu IP, takiego jak R1 zrobił, ponieważ nie jest to router NAT (jak większość konsumentów). R2 po prostu przekaże pakiet.

Ostatecznie serwer będzie mógł zobaczyć tylko adres MAC z R3. Aby komunikacja działała, to wszystko, co musi wiedzieć oprócz oryginalnego adresu IP z R1. (Gdy pakiet odpowiedzi wraca pod adresem R1, inne rzeczy zapewniają, że pakiet trafi do klienta). Jeśli chcesz wiedzieć, dlaczego nie cała komunikacja opiera się po prostu na adresach MAC, spójrz na to pytanie dotyczące błędu serwera .

Jeden wyjątek od występuje, gdy klient znajduje się w tej samej sieci LAN co serwer. Jak wspomniałem, klient najpierw porównuje swoją podsieć IP i miejsce docelowe. Jeśli jest taki sam (np. 192.168.1.101 i 192.168.1.44, w podsieci / 24), komunikacja opiera się na adresie MAC. Klient wyśle wiadomość w sieci LAN z pytaniem o adres MAC należący do serwera adres IP, a następnie wyślij go na ten adres MAC. Pakiet nadal będzie zawierał docelowy adres IP, ale między nimi nie ma routera. (Może być, ale wtedy będzie działać jako przełącznik lub koncentrator, a nie router). Ale prawdopodobnie nie jest to scenariusz, o którym myśleliście.

Gdybyś mógł określić MAC, byłoby to dość dużym naruszeniem prywatności. Ponieważ Twój adres MAC prawdopodobnie jednoznacznie identyfikuje Cię na całym świecie, sieci reklamowe nie miałyby problemu ze śledzeniem Cię, również bez śledzącego pliku cookie lub innych metod.

Blokowanie atakujący przy użyciu adresu MAC byłby tym samym, co zablokowanie go / jej przez plik cookie , ponieważ jest kontrolowany przez klienta. Obecnie prawie nigdy się to nie zmienia, ponieważ prawie nigdy nie ma powodu do tego, ale gdybyś mógł określić i zablokować atakującego przez MAC, mógł po prostu to zmienić. Adresy IP muszą być rozpoznawane globalnie, aby można było je rutować, ale MAC nie ma tego problemu.

Ponadto osoba atakująca może blokować klientów, których MAC zna, fałszując ten adres MAC, a następnie uruchamiając blokadę. Ktokolwiek naprawdę używa tego adresu MAC, miałby zakaz korzystania z usługi.

Wniosek: Gdyby to było możliwe, byłoby to raczej nieskuteczne i podczas wprowadzania luki DoS, ale ponieważ nie można zmusić klienta do wysłania adresu MAC wraz z nagłówkami HTTP czy czymś podobnym, nie jest to możliwe poza tą samą siecią LAN.

Odpowiedź

Źródłowe adresy MAC (warstwa 2) będą pokazywać tylko ostatni router , który przekierowuje pakiet.

Komentarze

- Jako dodatek: czasami ISP ' ogranicza liczbę użytkowników do jednego lub kilku punkty końcowe. Można to jednak łatwo ominąć, konfigurując wewnętrzny router lub, jak powiedział @AviD, zmieniając adres MAC.

Odpowiedź

Nie jestem pewien, czego dotyczy to pytanie – blokowanie żądań HTTP na serwerze WWW? filtrowanie dostępu do punktu Wi-Fi? zapory i routing?

Ale niezależnie od tego, czy możesz lub nie można zablokować na podstawie adresu MAC, lepszym pytaniem jest należy zablokować.

A prosta odpowiedź brzmi: Nie .

Mówiąc najprościej, adresy MAC można łatwo zmienić i / lub sfałszować, i mają one pełną kontrolę nad użytkownikiem końcowym (okej, prawie ). Nie ma więc sensu próbować zaimplementować na tej podstawie jakiejkolwiek kontroli.

Komentarze

- Jak zmienić adres MAC Adres bez zmiany karty sieciowej?

- @Geek – można zmienić adres MAC za pomocą oprogramowania, w zależności od systemu operacyjnego. Na przykład w systemie Windows istnieje klucz rejestru zawierający adres MAC, na * nix odbywa się to za pomocą polecenia " ifconfig ". Jednak niektóre karty pozwalają na zmianę samego adresu sprzętowego.

- @Geek: Większość kart sieciowych obsługuje ręczne ustawienie fałszywego adresu. To znaczy. " Adres zarządzany ". W zależności od ustawień systemu operacyjnego.

Odpowiedź

tak, możesz. Użyj listy kontroli dostępu do komputerów Mac na przełączniku …

Komentarze

- Przeczytaj pytanie w całości. Twoja odpowiedź dotyczy sieci LAN, ale możesz ' po prostu zablokować dowolny adres MAC na świecie za pomocą tego przełącznika. Ponadto zostało to już omówione w mojej odpowiedzi.