Czasami widzę artykuły informujące, że ktoś był podejrzany o popełnienie przestępstwa, więc policja uzyskała jego historię wyszukiwania i znalazła różne hasła wyszukiwane w Google itp.

W jaki sposób mogą to zrobić?

Rozumiem, że jeśli uzyskają fizyczny dostęp do komputera (za pomocą nakazu przeszukania lub innego procesu), mogą sprawdzić historię, jeśli tak jest przechowywane na dysku, ale czy jest inny sposób?

Czy dostawcy usług internetowych mogą mieć dostęp do tego rodzaju informacji? Rozumiem, że wszystko przez SSL nie jest łatwe do odszyfrowania, chyba że istnieje jakiś rodzaj ataku MITM.

Oprócz fizycznego dostępu do logów na komputerze, jakie inne sposoby są możliwe? Przeglądarka zapobiega tym innym sposobom?

Odpowiedz

Jakie są możliwe sposoby mogą to zrobić?

Do głównych sposobów uzyskiwania przez policję wyników wyszukiwania należą:

-

Spojrzenie na lokalna historia przeglądarki na komputerze podejrzanego (jak wspomniałeś).

-

Żądanie dzienników połączeń od usługodawcy internetowego, ujawniające, jakie strony były odwiedzane.

-

Żądanie rekordów połączeń z witryn, które odwiedziłeś.

-

Wymagające rekordy wyszukiwania od wyszukiwarek, takich jak Google.

Czy dostawcy usług internetowych mogą mieć dostęp do tego rodzaju informacji? Rozumiem, że wszystko przez SSL nie jest łatwe do odszyfrowania, chyba że istnieje jakiś rodzaj ataku MITM.

TLS szyfruje ruch internetowy, ale nadal potrzebujesz znać adres IP i domenę w celu połączenia się z witryną internetową przez HTTPS, a te informacje są przesyłane w sposób jawny. Na przykład podczas łączenia się z tą witryną usługodawca internetowy widzi adres IP stackexchange.com, a SNI udostępnia również subdomenę (security). Twój dostawca usług internetowych nie będzie jednak wiedział dokładnie, jakie strony przeglądałeś. Zobacz inne pytanie , aby uzyskać więcej informacji na temat tego, co dokładnie chroni TLS. Dokładniej:

https://subdomain.example.com/some/path?with=stuff | visible to ISP | encrypted | Jeśli subdomain.example.com jest obciążające, więc TLS Cię nie ochroni. Jeśli reszta adresu URL jest obciążająca, TLS ochroni Cię przed szpiegowaniem przez dostawcę usług internetowych, ale nie ochroni Cię, jeśli orzeczenie sądowe zażąda dzienników połączeń example.com. Tylko anonimowy y sieć, taka jak Tor, może temu zapobiec, odłączając twoje prawdziwe IP od adresu IP łączącego się ze stronami internetowymi.

Czy używanie przeglądarki Tor zapobiega temu inne sposoby?

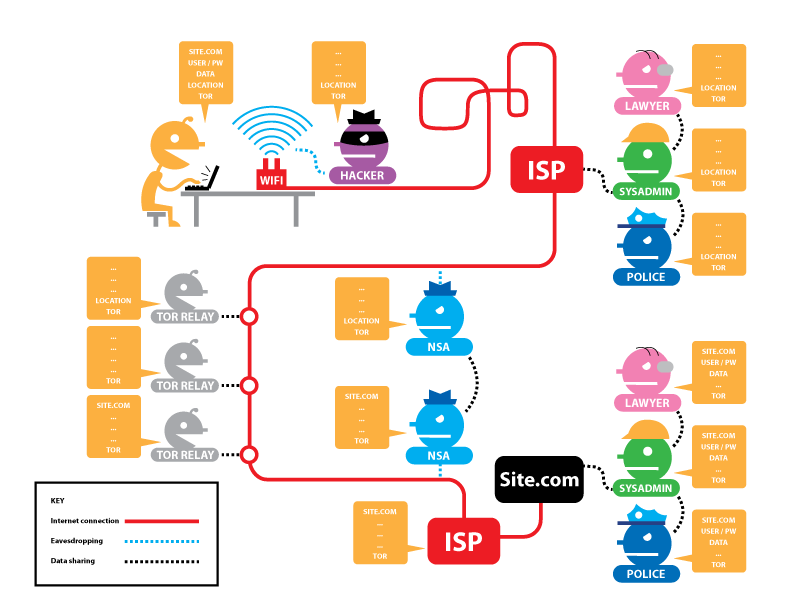

Tak, przeglądarka Tor zapobiega tego typu szpiegowaniu, ponieważ wszystko między tobą a węzłem wyjściowym jest szyfrowane. EFF ma świetne wyjaśnienie Tora i HTTPS . Używając obu, możesz użyć tego diagramu, aby zobaczyć dokładnie, co różni przeciwnicy są w stanie zobaczyć i z jakiej pozycji, gdy używasz Tora i HTTPS razem. Jest to pomocne, aby rozwinąć swój model zagrożenia.

Diagram wygląda trochę inaczej, jeśli używasz Tora bez HTTPS. Podczas gdy Tor nadal uniemożliwia Twojemu dostawcy usług internetowych zobaczenie czegokolwiek poza faktem, że używasz Tora, węzeł wyjściowy będzie w stanie odczytać ruch (ale nie może stwierdzić, skąd pochodzi). Może to stanowić problem, jeśli przesyłasz poufne dane uwierzytelniające przez Tor do witryny internetowej bez korzystania z protokołu HTTPS. Sprawdź link EFF, aby zobaczyć interaktywną wersję diagramu, na której możesz przełączać status Tora i HTTPS.

Jedną ważną rzeczą do zapamiętania jest to, że Tor jest tylko narzędziem i, jak wszystkie narzędzia, możesz używać To błędne. Nie pomoże ci to, jeśli schrzanisz sprawę i wyślesz groźby bombowe na swoją szkołę, będąc w tym czasie jedynym użytkownikiem Tora. Podobnie, Tor nie zapobiega przypadkowemu ujawnieniu PII.