Néha olyan hírcikkeket látok, amelyek szerint valakit bűncselekménnyel gyanúsítottak, így a rendőrség megszerezte keresési előzményeit, és megtalálta a Google különböző keresési feltételeit stb.

Milyen módon tehetik ezt meg?

Megértem, hogy ha fizikai hozzáférést kapnak a számítógéphez (keresési paranccsal vagy valamilyen más eljárással), akkor ellenőrizhetik az előzményeket, ha azok vannak tárolva van a meghajtón, de van-e más mód?

Lehetséges-e az internetszolgáltatók számára hozzáférés az ilyen információkhoz? Megértésem szerint az SSL-n keresztül bármit nem könnyű megfejteni, kivéve, ha valamiféle MITM-támadás történik.

A gépen lévő naplók fizikai elérésének kivételével milyen más módszerek lehetségesek? A böngésző megakadályozza ezeket a más módszereket?

Válasz

Milyen lehetséges módszerek vannak ezt megtehetik?

A rendőrség a keresési nyilvántartások megszerzésének fő módja:

-

helyi böngésző előzmények a gyanúsított számítógépén (amint említetted).

-

Kapcsolódási naplók követelése az internetszolgáltatótól, feltárva, hogy mely webhelyeket keresték fel.

-

Kapcsolatrekordok igénylése a meglátogatott webhelyekről.

-

Keresési rekordok követelése a keresőmotoroktól, például a Google-tól.

Lehetséges, hogy az internetszolgáltatók hozzáférhetnek az ilyen információkhoz? Megértésem szerint az SSL-n keresztül bármit nem könnyű megfejteni, kivéve, ha valamiféle MITM-támadás van.

A TLS titkosítja a webes forgalmat, de még mindig szükséged van rá az IP-cím és a tartomány ismerete annak érdekében, hogy HTTPS-en keresztül kapcsolódhasson egy webhelyhez, és ezeket az információkat egyértelműen elküldi. Ha például csatlakozik ehhez a webhelyhez, akkor az internetszolgáltatója meglátja az stackexchange.com, és az SNI el is adja az aldomént (security). Az internetszolgáltatója azonban nem fogja tudni, hogy pontosan mely oldalakat tekintette meg. Lásd: egy másik kérdés , ha további információt szeretne arról, hogy pontosan mit véd a TLS. Pontosabban:

https://subdomain.example.com/some/path?with=stuff | visible to ISP | encrypted | Ha subdomain.example.com terhelő, akkor a TLS nem véd meg. Ha az URL többi része terhelő, akkor a TLS megvédi az internetszolgáltatótól a szaggatástól, de nem véd, ha a bírósági végzés megköveteli a csatlakozási naplókat example.com. Csak névtelen A y hálózat, például a Tor, megakadályozhatja ezt azáltal, hogy leválasztja a valódi IP-címét a webhelyekhez csatlakozó IP-ről.

A Tor böngésző használata megakadályozza ezeket más módon?

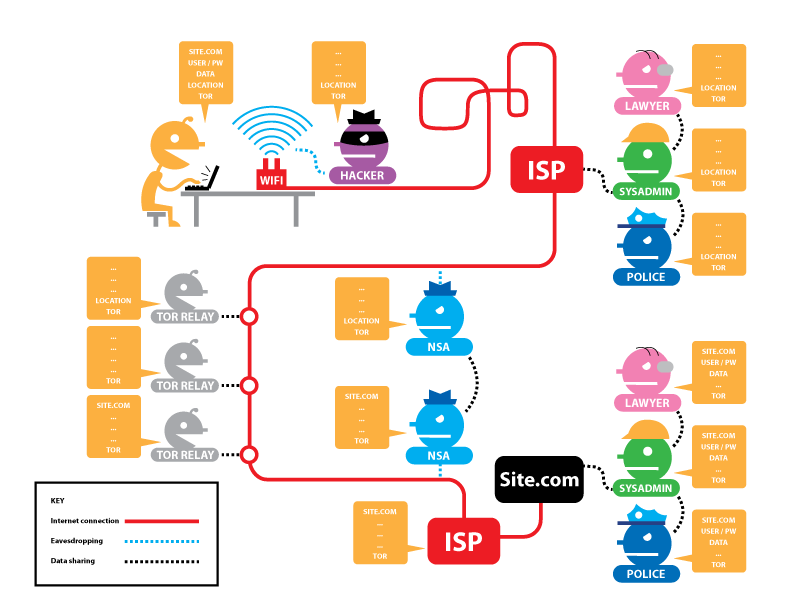

Igen, a Tor Browser megakadályozza az ilyen típusú sznobolást, mert minden közted és a kilépési csomópont között titkosítva van. Az EFF remekül magyarázza a Tor és a HTTPS leírását. Mindkettő használatakor ezt a diagramot használva megnézheti, hogy a különböző ellenfelek pontosan mit és milyen helyzetből láthatnak, amikor a Tor-ot és a HTTPS-t együtt használják. Hasznos ezt használni a fenyegetési modell kidolgozásához.

A diagram kissé másképp néz ki, ha HT-t használunk Tor nélkül. Míg a Tor továbbra is megakadályozza az internetszolgáltatót abban, hogy bármi mást láthasson, mint azt, hogy a Tor-ot használja, a kilépési csomópont képes lesz olvasni a forgalmat (de nem tudja megmondani, honnan jött). Ez akkor lehet probléma, ha a Tor felett érzékeny hitelesítő adatokat nyújt be egy webhelyre HTTPS használata nélkül. Tekintse meg az EFF linket, hogy megnézze a diagram interaktív változatát, ahol átkapcsolhatja a Tor és a HTTPS állapotát.

Fontos megjegyezni, hogy a Tor csak egy eszköz, és mint minden eszköz, használhat rossz. Nem segít, ha elcseszi és bombariadókat tesz közzé iskolája számára, miközben Ön a Tor egyetlen felhasználója abban az időben. Hasonlóképpen, Tor nem akadályozza meg abban, hogy véletlenül felfedje a személyazonosító okmányokat.