Ha letiltok egy IP-t, a támadó megkerülheti a blokkot egy új IP-vel, vagy használhat proxyt. Lehetséges-e tiltás a MAC-cím alapján? Szeretnék webszerver szinten blokkolni, hogy a nem kívánt felhasználók ne hozzanak létre felesleges forgalmat a webhelyre.

A MAC-címet HTTP kérés részeként küldik?

Megjegyzések

- Kifejezetten a HTTP-kérelmek webszerveren történő blokkolásával foglalkozik? A wifi-ponthoz való hozzáférés szűrésével? egyéb típusú hálózatépítéssel? A kérdés nem túl világos.

- @Avid: Igen HTTP kérés a webszerveren

- Letilthat a MAC-cím alapján, de ' el sem tudom képzelni, hogy ez hogyan segítene a MAC-cím a saját útválasztójának lenne. A MAC-címek LAN-dolgok, nem internetesek.

- @fabianhjr: Kész 🙂

Válasz

Nem, a MAC-címet nem küldi a fejlécek. Kemény, érdemes ellenőrizni: https://panopticlick.eff.org/

Válasz

Röviden a válasz no , akkor a MAC-cím alapján általában nem lehet blokkolni. És ha tehetné, használhatatlan lenne. Megértéséhez miért kell tudnia valamit, ill. kettő az internet működéséről.

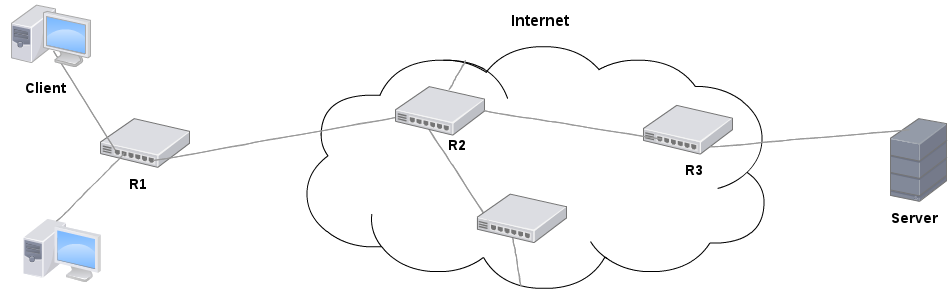

Az eszközök közötti kommunikáció általában az Ethernet protokollon (wiki) keresztül zajlik, a forrás és a cél ellenére IP-vel azonosítva a tényleges kommunikáció MAC-onként történik. Képzelje el a következő hálózatot:

Ha az ügyfél csomagot akar küldeni a kiszolgálónak, akkor először ellenőrzi, hogy a szerver ugyanabban az alhálózatban van-e. Nem, a szervernek van 10.x IP címe, az ügyfélnek pedig 192.168. x IP. Az ügyfél ezt követően abban a reményben elküldi az útválasztójának, az R1-nek képes lesz továbbítani a rendeltetési helyre. A csomag a következőket tartalmazza:

Source IP: 192.168.1.100 (belongs to: Client) Destination IP: 10.1.1.1 (belongs to: Server) Source MAC: 01:01:01:02:02:02 (belongs to: Client) Destination MAC: 02:01:01:02:02:02 (belongs to: R1) Akkor a R1 olyan, mint “Ó, az IP valahol az interneten van”. Megváltoztatja a forrás IP-t nyilvános IP-re (hogy a szerver vissza tudjon küldeni egy csomagot), és továbbítja az R2-nek. A csomag most a következőket tartalmazza:

Source IP: 172.16.1.1 (public IP from R1) Destination IP: 10.1.1.1 (belongs to: Server) Source MAC: 02:01:01:02:02:02 (belongs to: R1) Destination MAC: 03:01:01:02:02:02 (belongs to: R2) Amint láthatja, a cél IP nem változik, de a MAC-címek minden egyes alkalommal, amikor továbbítják (egy router) alapján, melyik routerre továbbítják és melyik routerről származik.

Továbblépve a R2 nem fogja megváltoztatni egyik IP-t sem, például a R1 azért tette, mert nem NAT útválasztó (mint a legtöbb fogyasztónak van). R2 csak továbbítja a csomagot.

Végül a szerver csak az R3 MAC-címét fogja látni. A kommunikáció működéséhez mindazt, amit az R1 IP-címen kívül tudnia kell. (Amikor egy válaszcsomag visszatér a R1 címre, más dolgok gondoskodnak arról, hogy a csomag megtalálja az utat az ügyfélhez.) Ha tudni szeretné, miért nem minden kommunikáció egyszerűen MAC-alapú, nézd meg ezt a kérdést a serverfault webhelyen .

Egy kivétel ez alól a akkor történik, amikor az ügyfél ugyanazon a LAN-on belül van, mint a szerver. Mint említettem, az ügyfél először összehasonlítja saját maga és a cél IP alhálózatát. Ha ugyanaz (pl. 192.168.1.101 és 192.168.1.44, ha a / 24 alhálózaton van), akkor a kommunikáció MAC címen alapszik. Az ügyfél üzenetet sugároz a LAN-on, kérve a kiszolgálóhoz tartozó MAC-ot. “s IP-címet, majd küldje el annak a MAC-nak. A csomag továbbra is tartalmazza a cél IP-t, de a kettő között nincs útválasztó. (Lehet, de akkor kapcsolóként vagy hubként fog működni, nem pedig routerként.) De valószínűleg nem ez a forgatókönyv volt a fejében.

Ha meg tudná határozni a MAC-t, ez elég nagy adatvédelmi sértés lenne. Mivel a MAC-címed vitathatatlanul azonosítja Önt egyedülállóan a világon, a hirdetési hálózatoknak nem okozna problémát a nyomon követés, a cookie-k vagy más módszerek nélkül is.

Letiltás a MAC támadója azonos lenne azzal, ha letiltaná őt egy cookie által, mert azt az ügyfél ellenőrzi. Jelenleg szinte soha nem változik, mert szinte soha nincs oka annak, de ha meg tudnád állapítani és blokkolni tudnád a támadót a MAC által, akkor egyszerűen meg tudná változtatni. Az IP-címeket globálisan el kell ismerni ahhoz, hogy átirányíthatók legyenek, de egy MAC-ot nincs ez a probléma.

Ezenkívül egy támadó blokkolhatja azokat az ügyfeleket, akiknek a MAC-ját ismeri, azzal, hogy meghamisítja ezt a MAC-címet, majd elindítja a blokkot. Aki valóban használja ezt a MAC-címet, tilos lenne használni a szolgáltatást.

Következtetés: Ha lehetséges, meglehetősen hatástalan és DoS-biztonsági rés bevezetése mellett, de mivel “nem tudja az ügyfelet elküldeni a MAC-nak HTTP fejlécekkel vagy hasonlóval együtt, egyszerűen nem lehetséges ugyanazon a LAN-on kívül.

Válasz

A forrás MAC-címek (2. réteg) csak a utolsó útválasztót mutatják a csomag továbbításához.

Megjegyzések

- Kiegészítésként: néha az ISP ' s a felhasználó mennyiségét egyre vagy többre korlátozza végpontok. Bár ez könnyen megkerülhető a belső útválasztó beállításával, vagy ahogy @AviD mondta, a MAC-cím megváltoztatásával.

Válasz

Nem tudom, mire vonatkozik ez a kérdés – blokkolja a HTTP-kéréseket a webszerveren? szűri a wifi-hozzáférést? Tűzfalak és útválasztás?

De ettől függetlenül vagy nem tud blokkolni a MAC-cím alapján, jobb kérdést kell blokkolnia.

És az egyszerű válasz a következő: Nem .

Egyszerűen fogalmazva: a MAC-címek egyszerűen megváltoztathatók és / vagy meghamisíthatók, és teljesen a kezüket irányítják (rendben, szinte teljesen ). Tehát nincs értelme megpróbálni bármilyen típusú vezérlést végrehajtani az alapján. Cím a hálózati kártya megváltoztatása nélkül?

Válasz

igen. Használjon mac hozzáférési listát egy kapcsolón …

Megjegyzések

- Olvassa el teljesen a kérdést. A válasz LAN-ra vonatkozik, de ' nem tudja csak blokkolni a világ bármely MAC-címét ezzel a kapcsolóval. Ezenkívül erre már kitértem a válaszomban.