A volte vedo articoli di notizie che dicono che qualcuno era sospettato di un crimine, quindi la polizia ha ottenuto la cronologia delle ricerche e ha trovato vari termini di ricerca di Google ecc.

Quali sono i possibili modi in cui possono farlo?

Capisco che se ottengono laccesso fisico al PC (con un mandato di perquisizione o qualche altro processo), possono controllare la cronologia se lo è memorizzati sullunità, ma esiste un altro modo?

È possibile che gli ISP abbiano accesso a questo tipo di informazioni? La mia comprensione è che qualsiasi cosa oltre SSL non è facile da decifrare a meno che non ci sia un qualche tipo di attacco MITM.

Oltre a ottenere laccesso fisico ai log sulla macchina, quali altri modi sono possibili? Il browser impedisce questi altri modi?

Risposta

Quali sono i modi possibili possono farlo?

I modi principali in cui la polizia può ottenere record di ricerca sono:

-

Guardando cronologia del browser locale sul computer del sospetto (come hai menzionato).

-

Log di connessione esigenti dallISP, che rivelano quali siti sono stati visitati.

-

Richieste di record di connessione dai siti che hai visitato.

-

Richieste di record di ricerca da motori di ricerca, come Google.

È possibile che gli ISP abbiano accesso a questo tipo di informazioni? Da quanto mi risulta, tutto ciò che è oltre SSL non è facile da decifrare a meno che non ci sia un qualche tipo di attacco MITM.

TLS crittografa il traffico web, tuttavia è ancora necessario per conoscere lindirizzo IP e il dominio per connettersi a un sito Web tramite HTTPS e queste informazioni vengono inviate in chiaro. Quando ti connetti a questo sito, ad esempio, il tuo ISP vede lindirizzo IP di stackexchange.com e SNI fornisce anche il sottodominio (security). Tuttavia, il tuo ISP non saprà esattamente quali pagine hai visualizzato. Consulta unaltra domanda per ulteriori informazioni su cosa protegge esattamente TLS. Più specificamente:

https://subdomain.example.com/some/path?with=stuff | visible to ISP | encrypted | If subdomain.example.com è incriminante, quindi TLS non ti proteggerà. Se il resto dellURL è incriminante, TLS ti proteggerà dallo snooping dellISP ma non ti proteggerà se un ordine del tribunale richiede i log di connessione da example.com. Solo anonimo y rete, come Tor, può aiutare a prevenire ciò dissociando il tuo IP reale dallIP che si connette ai siti web.

Luso di un browser Tor impedisce che questi altri modi?

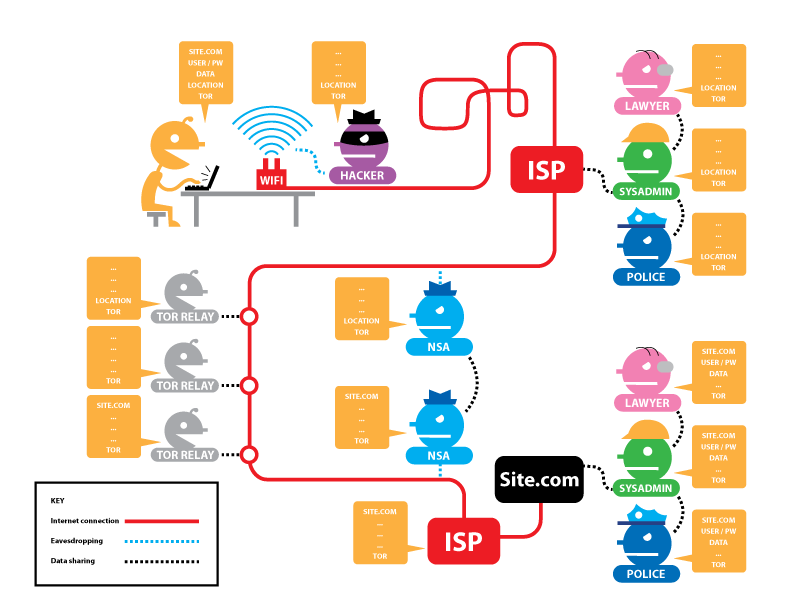

Sì, Tor Browser impedisce questo tipo di snooping perché tutto ciò che si trova tra te e il nodo di uscita è crittografato. LEFF ha unottima spiegazione di Tor e HTTPS . Quando si utilizzano entrambi, è possibile utilizzare questo diagramma per vedere esattamente cosa sono in grado di vedere i diversi avversari e da quale posizione quando si utilizzano Tor e HTTPS insieme .. È utile utilizzarlo per sviluppare il proprio modello di minaccia.

Il diagramma ha un aspetto leggermente diverso se stai usando Tor senza HTTPS. Sebbene Tor continui a impedire al tuo ISP di vedere qualcosa di diverso dal fatto che stai usando Tor, il nodo di uscita sarà in grado di leggere il traffico (ma non può dire da dove proviene). Questo può essere un problema se stai inviando credenziali sensibili su Tor a un sito web senza usare HTTPS. Controlla il collegamento EFF per vedere una versione interattiva del diagramma in cui puoi alternare lo stato di Tor e HTTPS.

Una cosa importante da ricordare è che Tor è solo uno strumento e, come tutti gli strumenti, puoi usare sbagliato. Non ti aiuterà se sbagli e minacce post bombe alla tua scuola mentre sei lunico utente di Tor in quel momento. Allo stesso modo, Tor non ti impedisce di rivelare accidentalmente informazioni personali.